2025年開年,由國人研發的AI大模型DeepSeek火出天際。

尤其是自DeepSeek-R1發布,十余天內,在全球范圍內快速掀起關注熱潮,成為AI發展歷史上的現象級事件之一。上至各國政要,下至十幾億普通用戶,以及大量創投、AI和科技型公司,都在討論、研究和熱議DeepSeek。

但與此同時,DeepSeek也深陷網絡攻擊的風暴之中,遭遇了持續的、大規模、高密度的惡意網絡攻擊,導致其服務時常處于中斷狀態,顯示為“服務器繁忙,請稍后再試”,嚴重影響正常用戶的使用體驗。

針對DeepSeek 的攻擊可以劃分為兩個階段。在1月27日之前,網絡攻擊主要以NTP、SSDP、CLDAP等反射放大攻擊,影響范圍尚可控制。自1月27日開始,大量的HTTP代理攻擊開始出現,以及專業的僵尸網絡團伙集中火力,對DeepSeek的AI服務和數據發起了密集攻擊。

具體事件時間線如下:

- 1月27日:DeepSeek宣布,由于基礎設施遭受“大規模惡意攻擊”,決定暫停新用戶注冊。

- 1月28日:網絡安全公司Wiz.io報告稱,發現一個與DeepSeek有關的ClickHouse數據庫發生泄露。該數據庫包含大量敏感用戶數據,例如聊天記錄和API密鑰。

- 1月29日:《環球時報》披露,自1月初起,DeepSeek就一直在遭受定期的分布式拒絕服務(DDoS)攻擊。這些攻擊運用了反射放大技術,同時還伴有來自美國IP地址的HTTP代理攻擊以及暴力破解嘗試。

- 1月30日:XLab發布報告稱,兩種Mirai僵尸網絡變體——“HailBot”和“RapperBot”是近期這波攻擊的幕后黑手。這些僵尸網絡利用16個命令與控制(C2)服務器以及100多個C2端口,發起了協同攻擊。

DeepSeek網絡攻擊幕后黑手

ANY.RUN也發布報告稱,在后期針對DeepSeek的惡意攻擊中,最為典型的就是兩種Mirai僵尸網絡變體——“HailBot”和“RapperBot”。由于這兩大僵尸網絡一直“接單”,因此可以認為此次攻擊是有針對性目的,而非一次單純的網絡攻擊行為。

1. HailBot

HailBot基于Mirai源碼開發而來,其命名源自于運行后輸出的字符串信息“hail china mainland”(中國大陸萬歲),獨特的表達方式很可能是栽贓陷害。HailBot的攻擊平均每天攻擊指令上千條、攻擊上百個目標。攻擊目標分布在中國、美國、英國、中國香港、德國等地區。

HailBot的攻擊方式主要包括以下幾種:

- 基于TCP和UDP協議的DDoS攻擊:HailBot支持基于TCP和UDP協議的多種DDoS攻擊方式,能夠通過漏洞利用和弱口令掃描爆破進行傳播。

- 漏洞利用:HailBot利用了CVE-2017-17215漏洞進行傳播,盡管當前版本僅內置了這一種漏洞,但不排除未來可能增加更多漏洞利用模塊。

- 弱口令掃描爆破:HailBot通過掃描23端口,利用弱口令進行爆破攻擊,感染更多的設備加入其僵尸網絡。

- 分布式拒絕服務(DDoS)攻擊:HailBot通過控制大量被感染的設備,向目標服務器發起DDoS攻擊,耗盡目標服務器的網絡帶寬和系統資源,使其無法正常服務。

有意思的是,HailBot的C&C基礎設施5.181.80.120和5.181.80.115早期還曾傳播過多個搭載CVE-2017-11882漏洞的誘餌文檔,這些誘餌文檔以“INVOICE.xlsx”,“Product_requetslist.xlsx”,“CIF WMS REF NO 451RFQ ARN-DT-2021-06-29.xlsx”等作為文件名,誘導受害者打開文檔以觸發漏洞,從而下載執行Lokibot和Formbook在內的多款商業化竊密型銀行木馬。

2. RapperBot

RapperBot也是一款基于Mirai源代碼二次開發的僵尸網絡惡意軟件,主要針對物聯網(IoT)設備,自2022年6月以來一直保持活躍。它通過SSH暴力破解和Telnet默認口令探測進行傳播,感染設備后,攻擊者可以執行多種分布式拒絕服務(DDoS)攻擊。

RapperBot的C&C協議進行了改良,采用雙層異或加密和隨機字節填充,增強了隱蔽性。通過控制大量被感染的設備,向目標服務器發起DDoS攻擊,可能導致目標服務器的網絡帶寬和系統資源耗盡,無法正常服務

傳播方式:

- SSH暴力破解:RapperBot通過硬編碼的SSH憑據列表或從C&C服務器下載憑據列表,對支持Diffie-Hellmann密鑰交換的SSH服務進行暴力破解。

- Telnet默認口令探測:部分變種通過Telnet基于設備默認口令的方式進行探測,目標設備關鍵詞、默認用戶名稱以及密碼被硬編碼在文件中。

攻擊方式:

- DDoS攻擊:RapperBot支持多種DDoS攻擊方式,包括TCP STOMP攻擊、UDP泛洪攻擊等,能夠對非HTTP目標發起攻擊。

- 持久化訪問:成功入侵后,RapperBot會替換受害設備的~/.ssh/authorized_keys文件,并創建一個名為“suhelper”的超級用戶賬戶,以此確保對設備的持久訪問。

DeepSeek深陷風暴之中

除了針對性的網絡攻擊,DeepSeek同樣也成了黑產眼中的“肥肉”,大量網絡犯罪分子發布山寨版本來傳播惡意軟件,或騙取用戶的訂閱費用。例如ESET就曾發現,/deepseek-6phm9gg3zoacooy.app-tools.info網站傳播被標識為Win32/Packed.NSIS.A的惡意軟件。由于該惡意軟件經過數字簽名,因此更具欺騙性,容易讓毫無戒心的用戶放松警惕。

ESET的研究人員指出,這些假冒網站通常會設置一個醒目的“立即下載”按鈕,而真正的DeepSeek官網并不需要用戶下載任何軟件即可正常使用其服務。

除了假冒網站和惡意軟件分發,網絡犯罪分子還利用DeepSeek的知名度進行加密貨幣和投資領域的詐騙。一些不法分子在各種區塊鏈網絡上創建了虛假的DeepSeek加密貨幣代幣。此外,還有一些騙子聲稱出售DeepSeek的IPO前股票,試圖以此為幌子騙取投資者的資金。

事實上,這類黑產模式并不是首次出現,此前大量火爆的現象級產品都曾遭遇類似經歷。基于此,DeepSeek發布官方聲明,稱目前,DeepSeek 僅在以下社交媒體平臺擁有唯一官方賬號:

- 微信公眾號:DeepSeek

- 小紅書:@DeepSeek(deepseek_ai)

- X (Twitter) : DeepSeek (@deepseek_ai)

除以上官方賬號外,其他任何以 DeepSeek或相關負責人名義對外發布公司相關信息的,均為仿冒賬號。

DeepSeek所遭遇的網絡攻擊,反映出需要在網絡安全領域投入更多的資源。除上述外部攻擊外,其模型的安全性與健壯性也有待提升。

基于云的網絡安全、合規性和漏洞管理解決方案提供商Qualys對DeepSeek-R1 LLaMA 8B變體進行了安全分析,發現該模型在使用Qualys TotalAI(一個專為AI安全評估設計的平臺)進行的安全測試中,表現不佳,未能通過大部分測試。

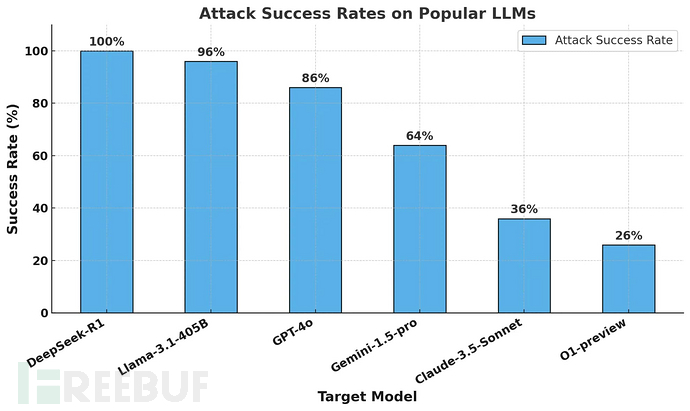

不少媒體也報道,DeepSeek比較容易遭受提示詞干擾。思科研究團隊使用自動越獄算法對DeepSeek R1、OpenAI的o1-preview和其他前沿模型進行了測試,應用了來自HarmBench數據集的50個提示。

結果令人震驚:DeepSeek R1的攻擊成功率為100%,未能阻止任何一個有害提示,這與其它領先模型形成鮮明對比。

毫無疑問,DeepSeek的出現將AI大模型推向了一個新的高度,堪稱AI史上的里程碑事件。但快速技術進步所帶來的希望與危險總是如影隨形,大量的惡意攻擊者正在暗中凝視,需要投入更多的資源,提高重視程度,構筑新的安全防線。