最近,研究人員報告了一種新的 ClickFix 攻擊活動,主要通過誘騙用戶訪問顯示虛假連接錯誤的欺詐性 谷歌會議的頁面,繼而借此傳播信息竊取惡意軟件,主要針對 Windows 和 macOS 操作系統。

ClickFix是網絡安全公司Proofpoint在5月份首次報告的一種社交工程戰術,它來自一個威脅行為TA571,該行為者使用了冒充谷歌瀏覽器、微軟Word和OneDrive錯誤的信息。

這些錯誤提示受害者將一段 PowerShell 代碼復制到剪貼板,在 Windows 命令提示符中運行該代碼即可解決問題。

因此,受害者的系統會感染各種惡意軟件,如 DarkGate、Matanbuchus、NetSupport、Amadey Loader、XMRig、剪貼板劫持者和 Lumma Stealer。

今年 7 月,McAfee 報告稱,ClickFix 攻擊活動變得越來越頻繁,尤其是在美國和日本。

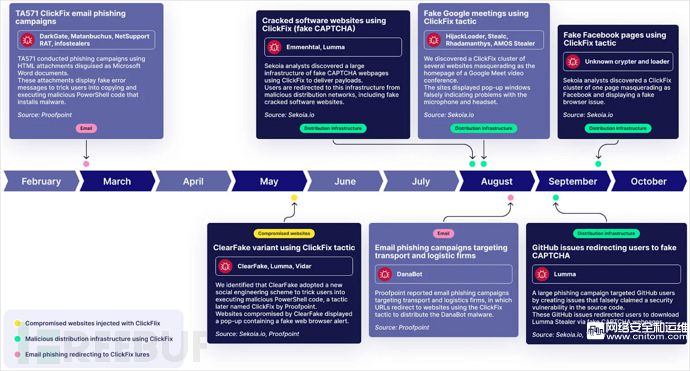

SaaS 網絡安全提供商 Sekoia 的一份新報告指出,ClickFix 攻擊活動現已升級,開始使用谷歌會議引誘、針對運輸和物流公司的釣魚電子郵件、偽造的 Facebook 頁面和欺騙性的 GitHub 問題。

ClickFix 發展大事記,資料來源 Sekoia

據這家法國網絡安全公司稱,最近的一些活動是由兩個威脅組織 “斯拉夫民族帝國(SNE)”和 “Scamquerteo ”發起的,它們被認為是加密貨幣詐騙團伙 “Marko Polo ”和 “CryptoLove ”的分隊。

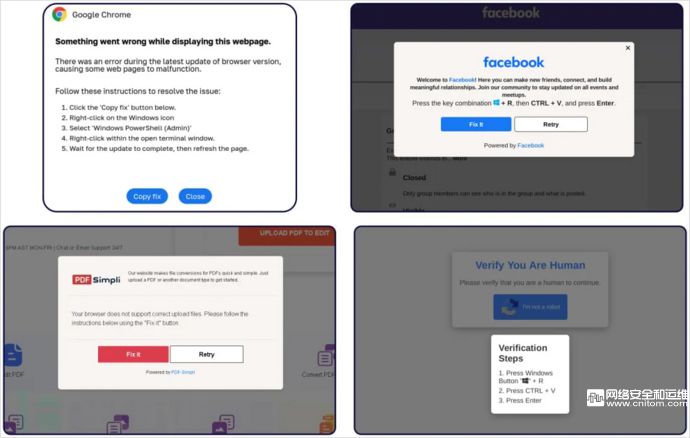

近期活動中使用的各種魚餌,來源:Sekoia

谷歌會議“陷阱”

谷歌會議是 Google Workspace 套件中的視頻通信服務,在企業虛擬會議、網絡研討會和在線協作環境中很受歡迎。

攻擊者會向受害者發送看似與工作會議/大會或其他重要活動相關的合法谷歌會議邀請函的電子郵件。

URL 與實際的谷歌會議鏈接非常相似:

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

- meet[.]google[.]cdm-join[.]us

一旦受害者進入這個虛假的頁面,他們就會收到一條彈出消息,告知出現了技術問題,如麥克風或耳機問題。

如果他們點擊 “嘗試修復”,一個標準的 ClickFix 感染過程就會開始,網站復制并粘貼到 Windows 提示符上的 PowerShell 代碼會用惡意軟件感染他們的計算機,并從 “googiedrivers[.]com ”域獲取有效載荷。

在 Windows 上,最終有效載荷是竊取信息的惡意軟件 Stealc 或 Rhadamanthys。在 macOS 機器上,威脅行為者將 AMOS 竊取程序作為名為 “Launcher_v194 ”的 .DMG (蘋果磁盤映像)文件投放。

除了谷歌會議之外,Sekoia 還發現了其他幾個惡意軟件分發集群,包括 Zoom、PDF 閱讀器、虛假視頻游戲(Lunacy、Calipso、Battleforge、Ragon)、web3 瀏覽器和項目(NGT Studio)以及信使應用程序(Nortex)。