2023年末,UAC-0184威脅組織被趨勢科技的研究人員首次觀察到,主要針對烏克蘭武裝部隊發起網絡攻擊。2024年1月初,Morphisec分析師發現芬蘭境內運營的一家烏克蘭企業成為了該組織的受害者,這就表明該組織已將目標擴展到烏克蘭境外與其戰略目標有關聯的組織了。

出于保密需求,Morphisec暫時不能提供有關受害者的詳細信息和其它具體攻擊細節。

利用圖片加載惡意軟件

“隱寫術”是一種有據可查但很少見的網絡攻擊策略,威脅攻擊者通過將惡意代碼編碼到圖像的像素數據中,從而躲避基于簽名規則的解決方案的檢測。

通常情況下,圖像像素中的小塊有效載荷不會導致圖像外觀出現很明顯的改變,但在Morphisec觀察分析的案例中,圖像看起來有明顯失真了,這種失真現象很難被直觀察覺,只有在人工檢查仔細情況下才會有所發現,一旦沒有人工檢查,就可以輕松躲避自動安全產品的檢測。

包含嵌入代碼的惡意PNG圖像(Morphisec)

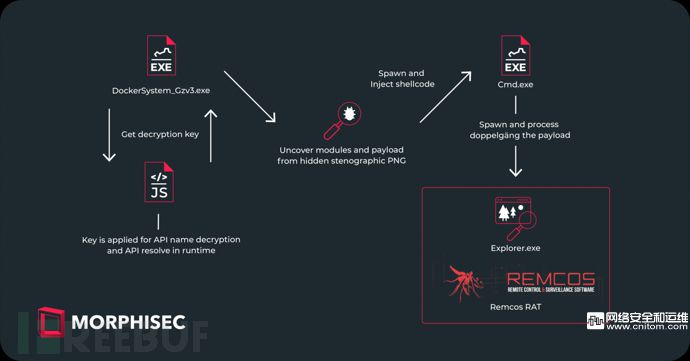

Morphisec觀察到的網絡攻擊鏈始于一封精心制作的網絡釣魚電子郵件,該電子郵件來自烏克蘭第三突擊分隊或以色列國防軍,上當的受害者一旦打開快捷方式文件附件后,就會立刻觸發感染鏈,啟動一個可執行文件(DockerSystem_Gzv3.exe),進而激活一個名為'IDAT'的模塊化惡意軟件加載器。

IDAT采用了動態加載Windows API函數、HTTP連接測試、進程阻止列表和系統調用等復雜的技術,來逃避安全檢測。為了保持網絡攻擊的隱蔽性,API調用不會以明文形式寫入代碼中,是在運行時使用作為攻擊鏈一部分的解密密鑰進行解析。

此外,IDAT還采用了代碼注入和執行模塊等獨特技術,使其與傳統的加載程序不同。IDAT提取嵌入惡意PNG圖像文件中的編碼有效載荷,然后在內存中對其進行解密和執行,最后解密和執行Remcos RAT。(這是一種商品惡意軟件,黑客將其用作被入侵系統的后門,允許隱秘地竊取數據和監控受害者的活動)

UAC-0184攻擊概述(Morphisec)

最后,Morphisec強調,IDAT還能夠提供Danabot、SystemBC和RedLine Stealer等惡意軟件,但目前還不清楚這些惡意軟件是否出現在了受害者的內部系統中。

參考文章:https://www.bleepingcomputer.com/news/security/new-idat-loader-version-uses-steganography-to-push-remcos-rat/