這不斷擴張的漏洞披露數目,背后得益于對漏洞賞金計劃的不斷推進和完善。隨著賞金激勵模式的不斷成熟,愈加多的企業、機構甚至平臺積極參與其中,攜手眾多安全研究人員,共同挖掘與審核那些隱藏的或潛在的安全威脅,為網絡世界的安全保駕護航。

例如,在2023年,美國國防部攜手安全界的研究者,推出了備受矚目的第三輪“黑進五角大樓”計劃。同時,OpenAI亦在同年宣布推出新一輪的漏洞懸賞活動。備受贊譽的漏洞眾測平臺HackerOne則在2023年10月公告,自公司創立之初的2012年起,其漏洞賞金計劃已向全球的白帽黑客以及安全研究人員分發了超3億美元的獎金。

回望2022年,白帽黑客通過漏洞賞金計劃向谷歌揭示了超2900個漏洞,為此,谷歌總共支付了逾千二百萬美元的懸賞金。在這其中,單一漏洞的獎金最高飆升至60萬美元,折合超400萬人民幣,無疑為漏洞發現者帶來了巨額的財富致富機遇。打破了過往漏洞賞金的紀錄,預示著安全研究者在此領域的努力與貢獻得到了前所未有的回報。

漏洞的價格取決于什么?

關于漏洞的估價問題,歷來爭議紛紛,哪怕是全球最受歡迎的漏洞懸賞平臺發布的價格也難免遭人質疑,其中蘊含的矛盾困境幾乎無解。決定一個漏洞的市場價值的因素何在?

在很多時候,我們習慣將漏洞的價值與其可能引發的危害和影響視為一體。拿2018年的情形作例,當EOS系統被360安全團隊揪出一處被標稱價值百億的安全漏洞時,整個業界為之一震,周鴻祎也公開證實漏洞的真實性。那段風波過后,每個網安人都對漏洞潛藏的巨大破壞力感到膽戰心驚。

然而,是否真的可以聲稱該漏洞真能享有百億美金的價標?顯然是不可能。即便降至千分之一的估值,亦或許過于樂觀,要說不及萬分之一,則更加切中現實。漏洞與經濟損失之間并非簡單的直線關聯,黑客的成功在發現并利用漏洞時必須跨越重重技術門檻,其間復雜度和不確定性并立;如果漏洞始終未覺,它對企業則皆如無形,無損企業資產分毫。

因此,站在企業的角度,漏洞的價值是潛在的,而漏洞的價格是直觀的,兩者之間存在巨大差異。但如果站在攻擊者的角度,假如評估后發現,通過利用漏洞成功竊取價值數百億的虛擬貨幣,那么這個潛在的價值將會直觀化,愿意為此付出上億美元的代價就變的可以理解,此時漏洞潛在價值和實際價格就可以劃等號。

對于漏洞的價格,站在企業角度,漏洞價值計算往往由企業在眾測方向的預算決定,即成本;對于網絡犯罪組織和黑灰產來說,漏洞價值取決于借此從企業和機構處獲得的財富,即潛在收益;站在白帽黑客的角度,漏洞價值介于兩者之間,認為企業給的錢太少,當然不也敢奢求網絡犯罪組織的價格。

一個漏洞值多少錢?這是需求方(企業、機構),平臺方(中測平臺),提供方(白帽)都必須要深入思考的問題。這個問題也在隨著漏洞賞金市場不斷成熟,網絡犯罪組織趨利性明顯,漏洞潛在威脅日益巨大而處于動態發展之中。

同時,影響漏洞賞金的決定因素也是多樣且復雜。從定義范圍,到建立有吸引力的支付區間和吸引具有堅實基礎的研究人員積極參與,啟動一個獎勵項目會非常復雜,且會隨著項目的進程愈趨復雜。

就目前來說,漏定價的兩大錨點是漏洞質量與市場競爭。

1.漏洞質量錨定漏洞價格的下限

無論外部因素多么復雜,漏洞的質量決定了漏洞價格的下限,也是影響漏洞價格最核心的因素。簡單來說,就算是再差的環境里,那些嚴重/高危漏洞依舊具有相當可觀的賞金,而哪怕漏洞眾測獎勵的環境再好,很多低質量的漏洞也無法獲得收益。隨著漏洞眾測行業持續發展,將會出現高價值漏洞愈發值錢,低價值漏洞愈發廉價的情況。

2.市場競爭拉高漏洞價格的上限

隨著越來越多的企業和平臺參與到漏洞眾測領域,對于白帽和漏洞的爭奪戰也隨之打響,漏洞價格成為核心武器。為了吸引更多白帽的提交漏洞,企業和眾測平臺不得不拉高漏洞的價格,特別是對于某些重要的漏洞還會有額外的獎勵。考慮到不同漏洞對不同廠商的影響不一,如Clickjacking類型漏洞對某些企業來說很嚴重,但對其它企業來說只屬于informative類漏洞,因此漏洞的價格也是根據市場情況動態臺調整的。

如何計算漏洞價格?

漏洞價格經過了精心的計算,而不是憑個人主觀拍腦袋決定,需要考慮的因素包括漏洞嚴重性、對最終用戶或客戶的影響范圍、項目預算、項目階段及保密性、廠商漏洞披露計劃成熟度等。

舉個栗子,TikTok此前發布的漏洞獎勵計劃便是基于CVSS規范評估漏洞危害,分為嚴重、高、中、低四檔,其中低危漏洞獎金在50-200美元之間,中危漏洞為200-1700美元,高危漏洞為1700-6900美元,嚴重漏洞為6900-14800美元。

不同的平臺、不同的時期,對于漏洞賞金的計算方式有所不同,這里分享一個常見的漏洞賞金計算公式,主要考慮因素是漏洞的嚴重程度和影響范圍:

漏洞賞金=基礎獎勵金額×漏洞嚴重程度系數×漏洞影響范圍系數

基礎獎勵金額:平臺為每個漏洞設置的基礎獎勵金額。這可以是一個固定值,也可以是一個范圍。基礎獎勵金額反映了平臺對漏洞的價值認定。

漏洞嚴重程度系數:平臺根據漏洞的嚴重程度將其分為不同級別,每個級別對應一個系數。嚴重程度系數用于調整獎勵金額,使其與漏洞的嚴重程度相匹配。通常,嚴重程度越高的漏洞,對應的系數越大,獎勵金額越高。

漏洞影響范圍系數:平臺根據漏洞的影響范圍和潛在危害程度設置系數。影響范圍系數用于調整獎勵金額,使其與漏洞的影響范圍和潛在危害相匹配。一般來說,影響范圍越廣、潛在危害越大的漏洞,對應的系數越大,獎勵金額越高。

眾測平臺賞金金額顯然不止于此,往往還會設計一個復雜的獎勵公式,以便能夠持續刺激白帽提交漏洞。對于比較熱門或迫切的漏洞,眾測平臺一般還會設置特定的漏洞賞金活動,引導白帽力量向某些漏洞領域傾斜。具體的漏洞計算規則可以考慮國內主流的漏洞眾測平臺——漏洞盒子和補天眾測,在長時間的運營中他們已經積累了大量的運營經驗和漏洞評估技巧。為避免被和諧,本文不分享上述平臺具體漏洞計算方式。

我們一起看一下阿里云曾發布的供應鏈漏洞的獎勵計劃。該賞金計劃是為了更好地保障云上用戶的安全,提升安全防御能力,鼓勵白帽遵循漏洞披露機制,向其提交供應鏈軟件的安全漏洞情報信息,具體獎勵金額如下:

從上面可以看出,阿里云對于漏洞的影響范圍提出了要求,即將漏洞影響廠商分為A-F級,且漏洞獎勵標準僅適用于規定的廠商,至于規定外的廠商,阿里云會根據廠商應用流行程度和漏洞影響范圍,酌情給予獎勵。

在漏洞嚴重與緊急程度方面,阿里云依據CVSS 3.0標準,從攻擊方式(AV)、攻擊復雜度(AC)、權限要求(PR)、用戶交互(UI)、影響范圍(S)等多個方面進行計算,如下:

綜合評定,漏洞得分劃分為:

嚴重(9.6~10.0)

高危(7.0~9.5)

中危(4.0~6.9)

低危(0.1~3.9)

無效(0.0)

最終按照相應的等級發放漏洞獎勵。

黑市的漏洞價格非常高

黑市上的漏洞基本集中在那些大威力的0-Day漏洞,其中又以iOS漏洞/安卓漏洞居多。2022年蘋果iOS某0day漏洞據說售價高達5500萬元。

近十年以來,世界各地的各種公司一直向安全研究人員提供賞金,鼓勵出售漏洞和利用這些漏洞的黑客技術。與HackerOne或Bugcrowd等傳統漏洞賞金平臺不同,這些漏洞軍火商公司不會向產品易受攻擊的企業發通知,而是將這些漏洞出售給政府客戶。

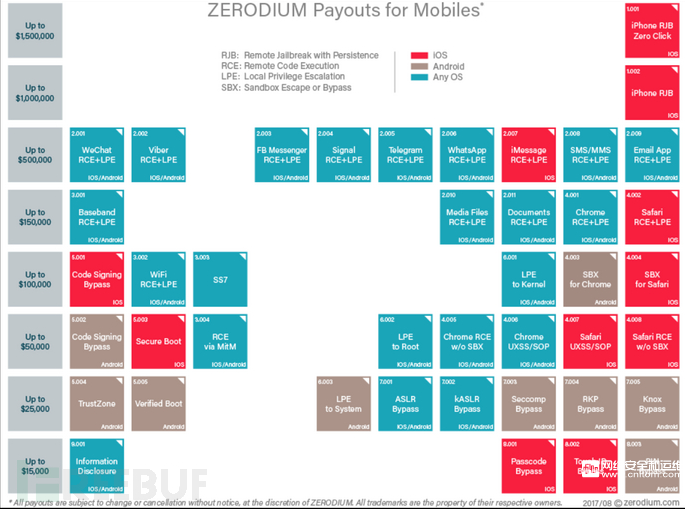

上圖是漏洞軍火商"Zerodium"發布的移動平臺漏洞價目表,可以看到,蘋果iOS系統的RJB Zero Click(零點擊、遠程、永久越獄)漏洞以150萬美金的起步價格高居榜首。一些常見軟件的漏洞,如Chrome瀏覽器漏洞,價格在5至15萬美元之間,安卓系統漏洞價格則在1.5萬至10萬美元之間。

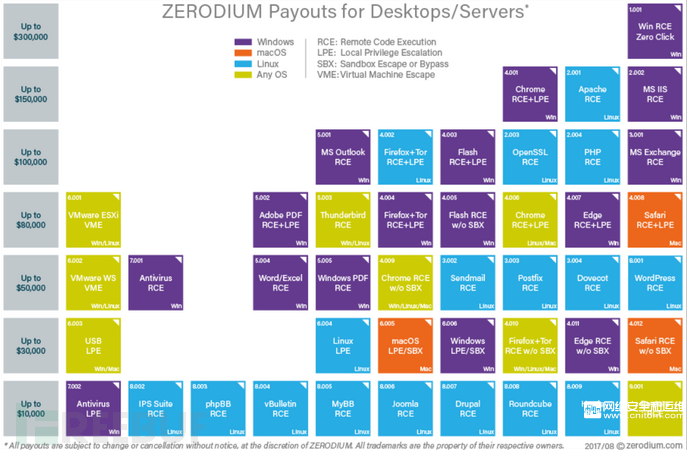

在電腦的桌面系統/服務器系統上,由于漏洞數量太多,單個漏洞價格相較移動平臺有所降低。其中Windows系統的Win RCE Zero Click(零點擊、遠程、代碼執行)漏洞以30萬美元起步的價格居于榜首,其價格會根據漏洞的影響范圍而浮動。

Zerodium的漏洞收購價取決于被攻擊的軟件或者系統的知名度和安全級別,以及提交的漏洞質量(全鏈或部分鏈、支持的版本/系統/架構、可靠性、繞過漏洞利用緩解、默認與非默認組件、流程延續等)。

據谷歌威脅分析小組(TAG)發布的報告數據顯示,商業間諜軟件正在持續購買零日漏洞。僅2021年,在TGA跟蹤的九大零日漏洞中,有七個來自于漏洞中間商,他們將收購的漏洞出售給具有資本或政府支持的組織,賺取巨額利潤。

其中就包括有大筆預算的美國政府和英國政府,正如我們所熟知的那一,美國中央情報局(CIA)或國家安全局(NSA)等機構是漏洞購買的大客戶。

威脅分析小組正在持續跟蹤30多家供應商,這些廠商的復雜性不同、公開度各異,但都在向政府支持的黑客出售漏洞。谷歌研究結果認定,以往只有少數具備技術專長的政府才能開發并實施漏洞利用,但隨著漏洞供應商的崛起,具備這種能力的政府已經越來越多。這不僅會降低互聯網安全性,同時也將威脅用戶所依賴的信任。

需要注意的是,近年來被用在商業間諜領域的漏洞價格正在持續走高,這與間諜軟件秘密存儲0-Day漏洞的行為密不可分。

NSO的旗艦Pegasus軟件是間諜軟件領域的主要玩家之一,可以遠程部署到iPhone和安卓設備上,因此客戶能夠訪問目標手機上的數據和傳感器。它被以色列政府歸類為武器,其銷售對象僅限于外國政府,而不是私人實體。

它利用零日漏洞在設備所有者不注意的情況下滲入設備,一旦潛入了系統,就可以復制消息、收集照片、記錄通話,甚至通過攝像頭或麥克風秘密錄音。

在被指控其工具被政府和非政府機構濫用以入侵新聞記者和政界人士的手機后,NSO Group遭到了多起訴訟。這家公司表示,其技術旨在幫助打擊恐怖主義活動以及抓捕戀童癖者和犯罪分子。

同樣在持續走高的還有虛擬貨幣領域的漏洞,當一個漏洞可以隨意操控虛擬貨幣時,它的價格將會以驚人的速度上市。2022年在 immunefi區塊鏈漏洞獎金平臺上, satya0x憑借在跨鏈橋Wormhole上發現的一個漏洞,獲得1000萬美金,價格高到令人發指,這是傳統漏洞挖掘領域不可能存在的“天價”。

你今天挖漏洞了嗎?

當我們一直在說全球進入數字化轉型與數字經濟之中時,卻未曾發現網絡安全漏洞正在以一種可怕的速度增長,危害性越來越高,和普通人的生活越來越近,物聯網/數字化/智能化等趨勢正在讓漏洞的威力成倍增加。

對于漏洞的懸賞也在持續增加。獎金數額的提升和范圍擴大皆能表明,廠商們已然意識到了漏洞對安全的重要性。還需要注意的是,很多關鍵性的漏洞已經成為網絡攻防戰的關鍵,在地緣政治博弈的全球背景下,漏洞已經是一種戰略資源。

所以,你今天挖漏洞了嗎?