Akamai研究人員發現,在2023年的黑色星期五及其前一周,利用Magecart攻擊入侵網站的企圖大幅增加。

執行摘要

• Akamai 研究人員發現,在 2023 年的黑色星期五及其前一周,利用 Magecart 攻擊入侵網站的企圖大幅增加。

• 在 2023年的黑色星期五和網絡星期一期間,Akamai Client-Side Protection & Compliance 觀察到的每日用戶會話數超過 1.5億次(較平日增長了 30%),并檢測到客戶中的可疑活動增多。

• Akamai Client-Side Protection & Compliance 為客戶提供實時檢測和即時抵御能力,可有效防范 Magecart 攻擊。

簡介

11月底是一個讓人充滿期待的節日時刻,大多數人都熱切盼望著黑色星期五和網絡星期一這兩個購物假日的到來! 全球各地的購物者 紛紛在廣闊的在線市場中尋找專屬優惠和折扣,但是同時增加的還有其他在線活動。

11月的購物假日對網絡攻擊者來說也是難得的機會, 網絡釣魚活動、 惡意軟件感染活動不斷增加,當然更少不了 Magecart 攻擊。

Magecart 攻擊如何竊取在線購物者的數據

Magecart 攻擊是一種針對最終用戶的瀏覽器進行的攻擊,其目的是從目標網站上竊取并泄露敏感的用戶信息,如信用卡號和個人身份信息。在攻擊過程中,攻擊者會將惡意 JavaScript 代碼注入到目標網站的頁面中,以尋找與網站最終用戶相關且有價值的敏感信息。

為了利用惡意 JavaScript 代碼感染網站,攻擊者會利用第一方代碼漏洞,或者通過濫用已知的第三方 JavaScript 供應商來實施第三方供應鏈攻擊。 這些攻擊利用特殊方法堂而皇之地隱藏起來,并且可以在很長一段時間內不被檢測到,因而讓攻擊者能夠竊取在線假日購物者的寶貴數據,進而獲得豐厚利潤。

遭受這些攻擊的企業不僅會面臨嚴重的財務后果,而且品牌聲譽受損并失去客戶的信任。許多大型知名品牌都曾遭受過 Magecart 式攻擊,并因此被處以巨額罰款。

更多用戶會話,更多可疑事件

Akamai Client-Side Protection & Compliance 利用了行為技術,全年對世界各地數百個 Akamai 客戶的受保護頁面上的 JavaScript 行為進行監控和分析。該解決方案旨在檢測未經授權的惡意活動并抵御潛在的 JavaScript 威脅,例如 Magecart 攻擊。

我們對今年 11 月的在線購物假日活動進行了研究,各企業應當關注研究結果中一些令人感興趣的見解。正如預期的那樣,我們觀察到幾乎所有客戶的流量和用戶會話數量都有所增長。

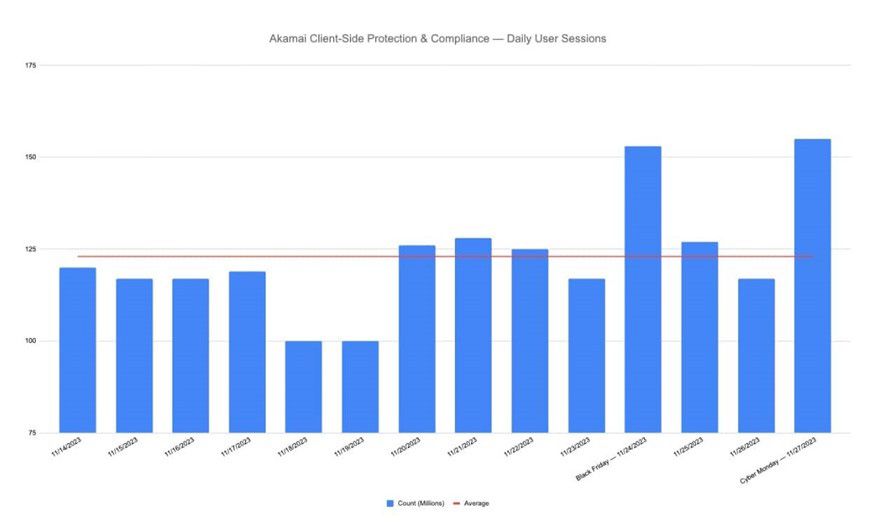

實際上,Client-Side Protection & Compliance 分析了黑色星期五和網絡星期一期間超過 1.5 億次的日常用戶會話 (圖 1)。這些數據顯示,與平日相比,這兩個假期期間的用戶會話數量平均增長了 30%。

圖 1:Client-Side Protection & Compliance 分析了黑色星期五和網絡星期一期間超過 1.5 億次的日常用戶會話

客戶流量的增長導致可疑活動增加。Akamai Client-Side Protection & Compliance 對受保護客戶頁面上每一次的 JavaScript 執行行為進行了檢查和分析。通過這種方式,它能夠發現需要采取即時抵御措施的高嚴重性事件并發出告警。這些活動包括可疑的網絡行為、訪問敏感的最終用戶信息等。

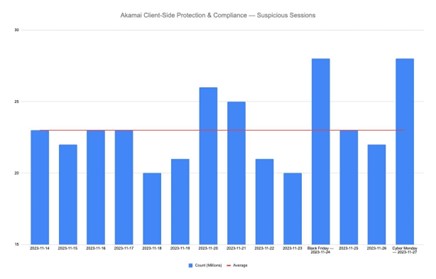

在這些重要的購物假日期間,Client-Side Protection & Compliance 檢測到的可疑活動數量顯著增加,比感恩節假期前兩周的平均數量高出 27%(圖 2)。

圖 2:Client-Side Protection & Compliance 檢測到 11 月購物假日期間的可疑活動數量比兩周前的平均數量高出 27%

感染活動

嘗試過的攻擊

在黑色星期五和網絡星期一到來的前一周,我們發現攻擊者針對購物假日季的準備活動呈現增長趨勢。此活動具體表現為,利用 Magecart 攻擊感染 Akamai 客戶的企圖有所增加,同時我們監控到并非針對我們客戶的感染活動也在增多。

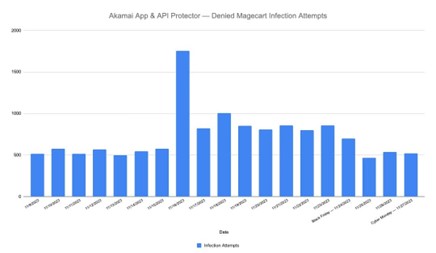

自 11 月 16 日(即,假日周到來之前的周四)開始, Akamai App & API Protector檢測到攻擊者利用 Magecart 攻擊感染客戶網站的企圖出現激增(圖 3)。

圖 3:攻擊者利用 Magecart 攻擊來感染客戶網站的企圖顯著增加

這些感染企圖是 Magecart 攻擊的初始階段。在這一階段,攻擊者會尋求利用第一方漏洞或第三方漏洞來獲取對目標網站的訪問權限。在成功滲透后,攻擊者會將惡意 JavaScript 代碼注入到該網站的敏感頁面中。雖然 Akamai App & API Protector 可以監測并抵御針對客戶第一方資產的感染活動,但對于利用第三方資產作為目標網站后門的感染活動卻無能為力。

成功的攻擊

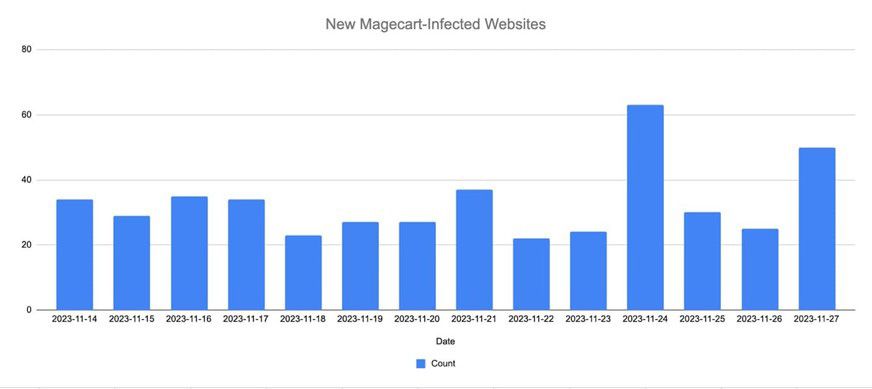

在購物假日期間,我們觀察到了另一個令人感興趣的趨勢,即 Magecart 感染的成功率有所上升,導致出現大量新感染的網站(圖 4)。這些攻擊與 我們今年早些時候披露 并一直在監控的攻擊活動相關。

圖 4:Magecart 感染的成功率所有增加

此趨勢表明,攻擊者試圖在黑色星期五(每天檢測到的感染網站增加 90%)和網絡星期一期間(每天檢測到的感染網站增加 50%)感染盡可能多的數字商務網站,因為他們深知,那些未實施專用 Magecart 防護解決方案的網站在這段時間內不太可能注意到遭受感染的問題并采取相應措施,因此攻擊更有可能成功。

Akamai Client-Side Protection & Compliance 提供實時檢測和即時抵御能力,以幫助我們的客戶保持安全并防范 Magecart 攻擊。

滿足 PCI DSS 合規性要求

同樣重要的是,按照支付卡行業數據安全標準 (PCI DSS) 4.0 版的規定,所有在線處理支付卡的企業現在必須確保其支付頁面能夠抵御 JavaScript 威脅。Client-Side Protection & Compliance 可幫助企業 滿足新的 JavaScript 安全要求 (6.4.3 & 11.6.1) ,并且可簡化合規性工作流程,以確保在 即將到來的 PCI DSS v4.0 截止日期 (2025 年 3 月)之前滿足合規性要求。

結論

最后,我們的研究結果顯示,11 月的主要在線購物活動導致網絡流量增長,同時可疑活動和 Magecart 攻擊企圖也有所增加。由于購物者在假日季期間會不斷尋找優惠商品并進行在線交易,因此各品牌必須確保其客戶和業務免受 Magecart 威脅的侵擾。Akamai Client-Side Protection & Compliance 可幫助企業防范 JavaScript 威脅并確保最終用戶數據的安全。