今年6月,卡巴斯基發(fā)布了一種工具,以檢測(cè)蘋(píng)果iPhone和其他iOS設(shè)備是否感染了一種名為“三角測(cè)量”(Operation Triangulation)的惡意軟件。報(bào)告稱至少自2019年以來(lái),該惡意軟件已經(jīng)在全球范圍內(nèi)感染了多臺(tái)iOS設(shè)備。最近,卡巴斯基對(duì)這款惡意軟件又有了些新發(fā)現(xiàn)。

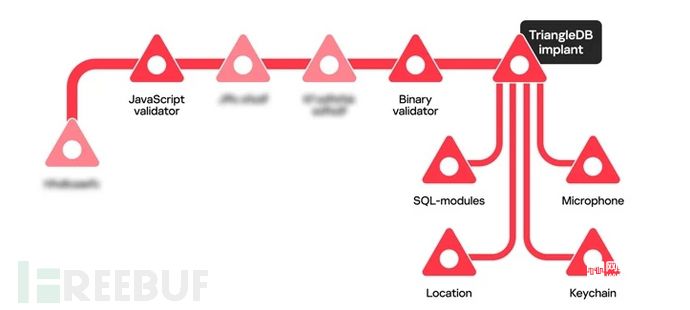

卡巴斯基研究人員在10月23日發(fā)布的最新技術(shù)報(bào)告顯示,該惡意軟件至少四個(gè)不同的模塊,用于記錄麥克風(fēng)、提取 iCloud 鑰匙串、從各種應(yīng)用程序使用的 SQLite 數(shù)據(jù)庫(kù)中竊取數(shù)據(jù)以及分析受害者位置。在部署之前有兩個(gè)驗(yàn)證器階段,即 JavaScript 驗(yàn)證器和二進(jìn)制驗(yàn)證器,執(zhí)行這些階段是為了確定目標(biāo)設(shè)備是否與研究環(huán)境無(wú)關(guān),從而確保所利用的零日漏洞和植入物不會(huì)被銷毀。

據(jù)介紹,攻擊鏈的起點(diǎn)是受害者收到一個(gè)不可見(jiàn)的 iMessage 附件,并觸發(fā)一個(gè)零點(diǎn)擊漏洞利用鏈,該漏洞鏈旨在秘密打開(kāi)一個(gè)唯一的 URL,其中包含 NaCl 加密庫(kù)的模糊 JavaScript代碼以及加密的有效負(fù)載。

有效負(fù)載是 JavaScript 驗(yàn)證器,除了執(zhí)行各種算術(shù)運(yùn)算并檢查 Media Source API 和 WebAssembly 是否存在之外,還通過(guò)使用WebGL 在粉紅色背景上繪制黃色三角形并計(jì)算其校驗(yàn)和來(lái)執(zhí)行稱為畫(huà)布指紋識(shí)別的瀏覽器指紋識(shí)別技術(shù)。

此步驟之后收集的信息將傳輸?shù)竭h(yuǎn)程服務(wù)器,以便接收下一階段惡意軟件。在一系列未確定的步驟之后還交付了名為Mach-O 的二進(jìn)制驗(yàn)證器,該文件能夠執(zhí)行以下操作:

- 從 /private/var/mobile/Library/Logs/CrashReporter 目錄中刪除崩潰日志,以清除可能被利用的痕跡

- 刪除從 36 個(gè)不同攻擊者控制的 Gmail、Outlook 和 Yahoo 電子郵件地址發(fā)送的惡意 iMessage 附件證據(jù)

- 獲取設(shè)備和網(wǎng)絡(luò)接口上運(yùn)行的進(jìn)程列表

- 檢查目標(biāo)設(shè)備是否越獄

- 開(kāi)啟個(gè)性化廣告跟蹤

- 收集有關(guān)設(shè)備的信息(用戶名、電話號(hào)碼、IMEI 和 Apple ID)

- 檢索已安裝應(yīng)用程序的列表

研究人員表示,這些操作的有趣之處在于,驗(yàn)證器能同時(shí)針對(duì) iOS 和 macOS,其結(jié)果會(huì)被加密并滲透到命令和控制 (C2) 服務(wù)器以獲取惡意軟件植入。

該惡意軟件還會(huì)定期從 /private/var/tmp 目錄中提取文件,其中包含位置、iCloud 鑰匙串、SQL 相關(guān)數(shù)據(jù)和麥克風(fēng)錄制數(shù)據(jù)。麥克風(fēng)錄制模塊的一個(gè)顯著特點(diǎn)是當(dāng)設(shè)備屏幕打開(kāi)時(shí)能夠暫停錄制,表明攻擊者有意掩人耳目。

此外,位置監(jiān)控模塊經(jīng)過(guò)精心策劃,可使用 GSM 數(shù)據(jù),如移動(dòng)國(guó)家代碼 (MCC)、移動(dòng)網(wǎng)絡(luò)代碼 (MNC) 和位置區(qū)域代碼 (LAC),實(shí)現(xiàn)在 GPS 數(shù)據(jù)不可用時(shí)測(cè)量受害者的位置。

研究人員稱,三角測(cè)量惡意軟件幕后人員對(duì) iOS 內(nèi)部結(jié)構(gòu)進(jìn)行了深入了解,在攻擊過(guò)程中使用了未記錄的私有 API,盡力避免了自己被發(fā)現(xiàn)的可能。