近日,一場行業矚目的大型實戰化網絡安全攻防演練活動落下帷幕,在這場沒有硝煙的博弈中,攻擊方一路攻城掠寨,防守方依托縱深防御體系,從防護、監測到溯源,步步為營,寸土不讓。

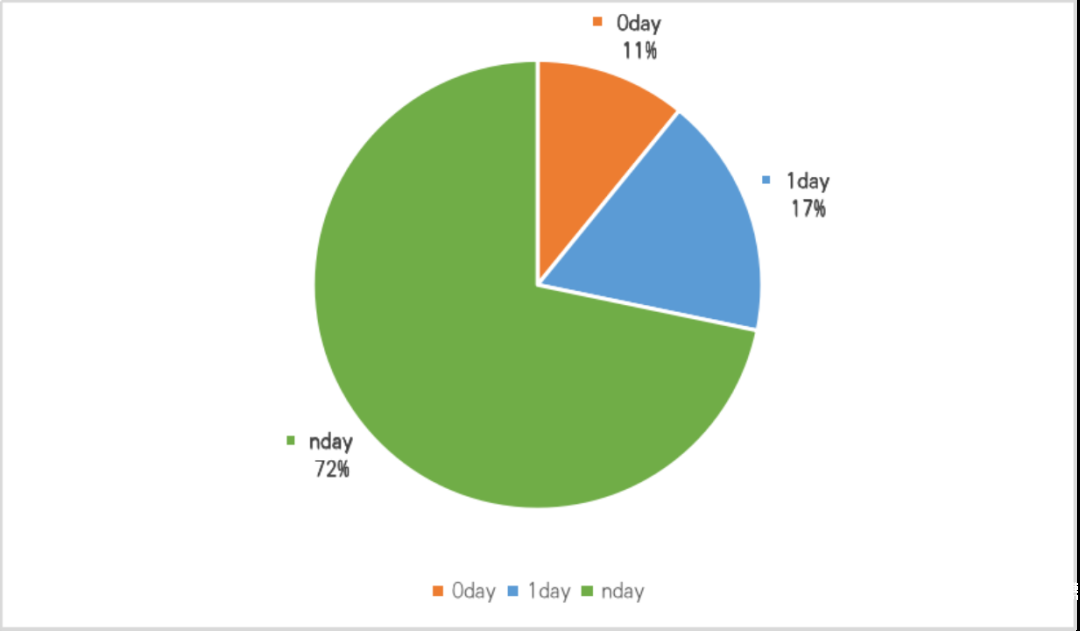

在本次攻防演練的過程中,綠盟科技M-SEC社區監測并確認了上百個漏洞在被積極利用,其中0day和1day漏洞的數量較往年有所提升,但nday漏洞依然是主力。

圖片

圖片

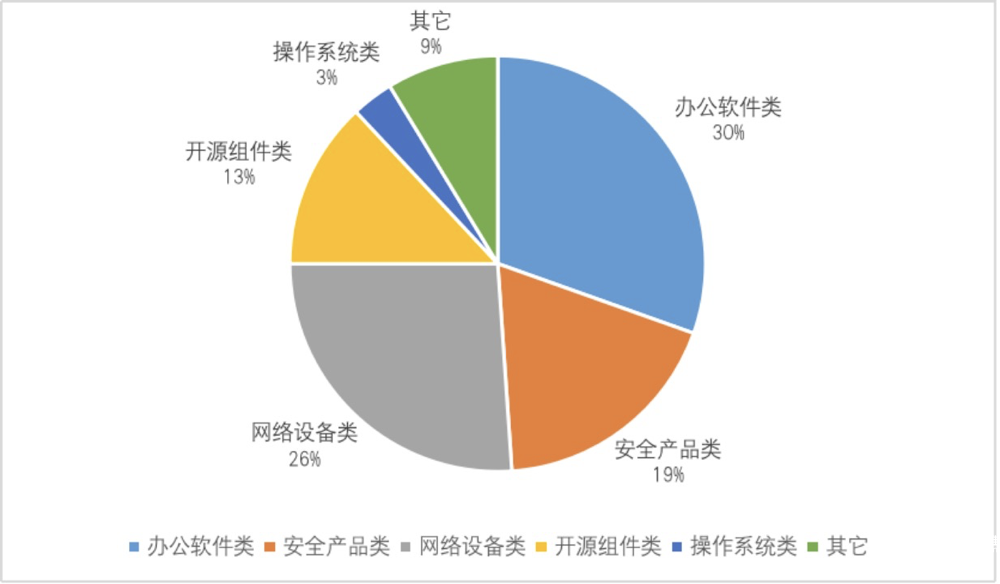

根據M-SEC社區監測到的漏洞分析,發現辦公OA類軟件以及邊界網絡產品是漏洞挖掘的重點對象,占比達到了56%。

圖片

圖片

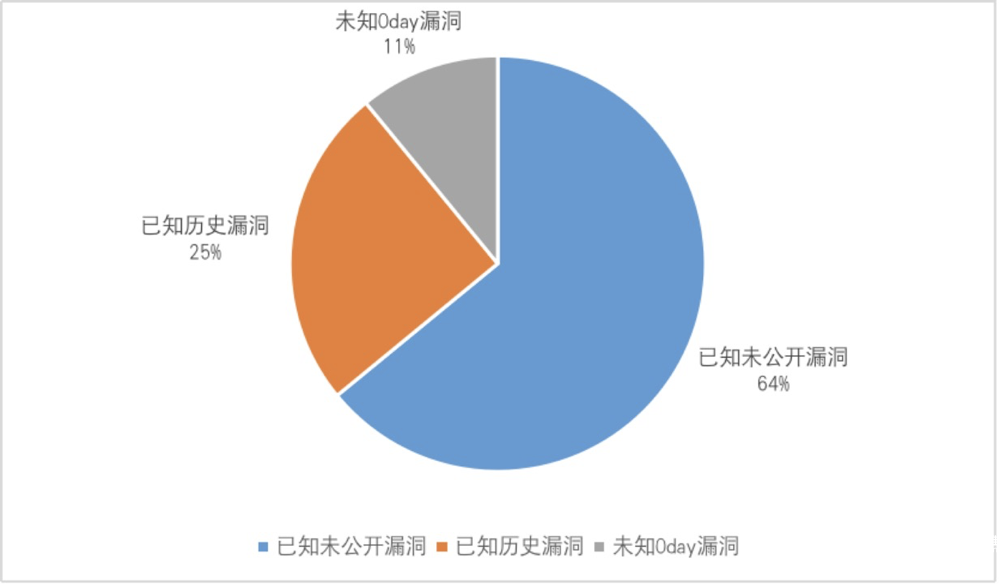

在今年的對抗演練中,曝出來的漏洞有較多屬于已知漏洞,廠商也已發布了修復補丁,但未做升級的客戶,受到了較大的影響。

圖片

圖片

結合M-SEC社區匯總的各方情報信息,可以看出今年攻守雙方的技戰術呈現出一定的特點,也映射出未來一段時間內,攻守雙方需要重點關注的對象:

- 企業知識庫與代碼庫仍是泄露密碼的主要渠道;

- 萬物皆可“云”帶來了新的攻擊路徑;

- 軟件供應鏈逐漸成為企業安全防護的“短板”;

知彼知己,方能百戰百勝,結合攻防對抗態勢,安全研究人員通過全面思考,提出以下安全實踐建議:

針對企業的安全策略優化

- 第三方產品審計:企業應對第三方產品歷史問題建立持續的管理和更新機制,確保已知的安全問題得到持續地關注和更新。

- 人員安全意識:持續提升人員安全意識,定期進行安全意識的培訓演練考核。

- 口令安全優化:加強弱口令、重復口令的管理,避免由此產生的安全問題。

- 外部攻擊面管理:在不影響業務系統發布的同時,做好充分的外部資源訪問控制,確保外部攻擊面最小化。

針對軟件廠商的安全建議

- 實時情報共享:企業數字化建設過程中需要使用到第三方產品,第三方產品的安全風險也會給企業安全帶來影響。因此,企業一方面需要關注軟件供應鏈漏洞情報,軟件廠商在做安全升級時,應該通報客戶及時修復。

- 升級管理策略:需加強軟件產品的升級管理,確保低版本產品遺留問題及時得到升級、更新。

- 安全左移策略:軟件供應商應關注自身產品的漏洞,盡早解決高風險問題,降低整體安全威脅。

- 交互式安全測試(IAST)產品推廣和落地:可利用漏洞深度檢測方面,IAST產品相較于DAST、SAST產品體現出了巨大的優勢,推薦軟件開發商使用IAST工具進行深度漏洞檢測,確保產品的安全性。

官方遠程運營終端安全建議

- 定期審查更新:定期核實并確保所部署的agent或工具來自可靠、官方的來源,并保持其更新到最新版本。

- 網絡隔離:盡量將運維工具與主業務系統進行隔離,或者采用專用的、獨立的網絡進行通信,從而降低潛在風險。

- 強身份認證:確保僅有得到充分身份驗證的管理員或運維人員能夠訪問和使用這些工具,從而進一步降低被惡意行為者利用的風險。

運維工具和系統的安全性同樣重要,只有對所有組件都進行全面、深入的安全審查和管理,企業的安全策略才能真正做到全面和有效。

企業安全運營建設是一項至關重要且持續的任務,根據木桶原理,企業的安全防護的強弱取決于其短板,綠盟科技安全專家從發現和解決潛在的安全隱患和風險維度,提供如下建議:

1、加強訪問控制和行為審計

實施嚴格的訪問控制策略,確保只有授權人員才能訪問敏感數據和系統。落實多因素身份驗證、最小權限原則和訪問日志審計。

2、風險評估和審計

定期進行全面的安全風險評估,新發布系統開展全面安全檢測后上線,以便發現潛在的短板并予以加強。

3、應急響應計劃

制定應急響應計劃,以便在發生重大安全事件時有條不紊的采取行動。

4、員工培訓和教育

提供持續的安全培訓,提高員工對最新威脅和攻擊技術的認知。教育員工如何識別和避免潛在的安全風險,如釣魚郵件和惡意軟件下載等。

5、關注安全情報

與安全行業的領導者建立合作關系,以獲取最新的安全情報、技術和解決方案。

6、建立云地協同機制

點關注上云的業務安全狀態和風險排查,建立云地協同機制,更全面掌握自身網絡安全運營狀況。