關于身份與訪問管理(IAM),中國的企業機構廣泛采用的是4A(賬戶、認證、授權、審計)概念和平臺。但傳統的4A主要由內部控制和審計而非業務需求所驅動。因此,它無法完全解決因快速擴張的數字業務和嚴格的監管環境而出現的新興使用場景。

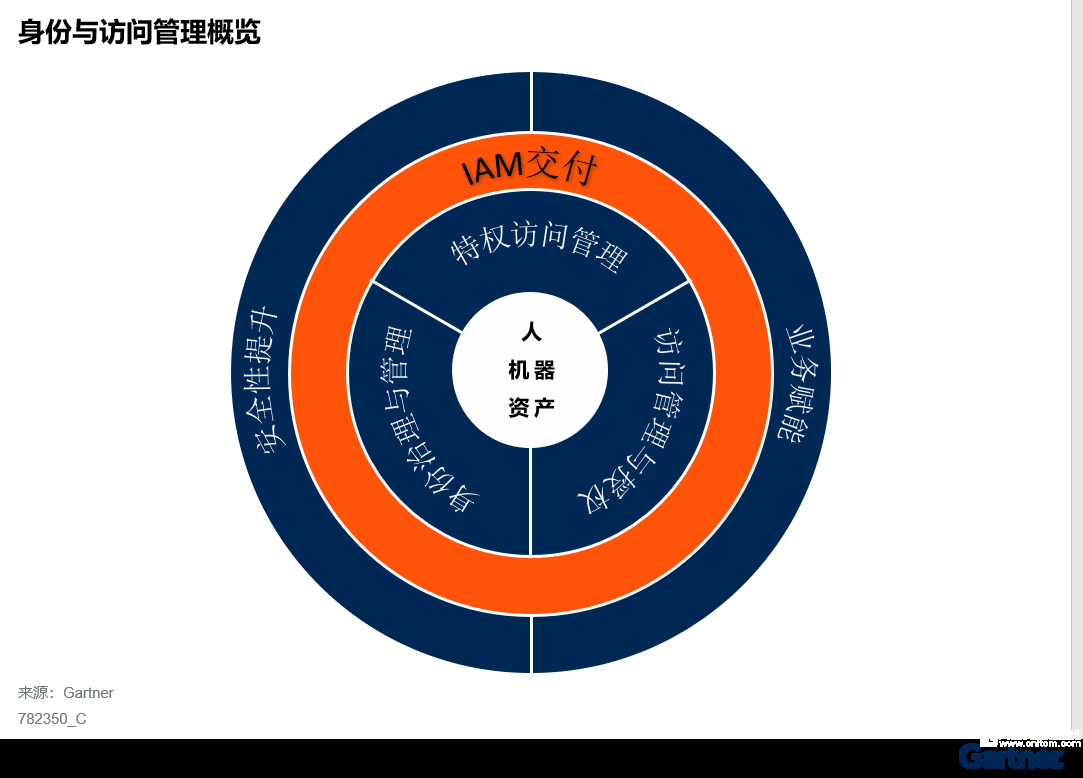

隨著圍繞身份的安全威脅和攻擊不斷升級,這些挑戰變得更為嚴峻。企業機構應演進為“身份優先”的安全策略,通過擴展IAM支持的業務范圍,形成通用的安全控制面(見圖1)。然后,企業機構應優先考慮國內支持標準協議及具有良好互操作性的工具和廠商,從而構建可組裝的、敏捷的IAM架構。

圖1:身與訪問管理概覽

明確IAM核心功能,梳理IAM技術需求

IAM項目可幫助正確的人員、機器和設備基于合理的原因,在正確的時間訪問正確的資產,同時防止未經授權的訪問。

IAM范圍及核心功能包括:

• 身份治理與管理(IGA):IGA工具將整個IT環境中不同的身份和訪問權限數據聚合并關聯起來,提供管理時間內的用戶訪問控制。

• 訪問管理(AM):AM是負責建立和協調目標應用程序和服務的運行時訪問決策。

• 用戶認證:用戶認證是指以隱含或名義上的信心或信任,對已創建的身份請求進行實時驗證,使其能夠訪問數字資產。用戶認證的本質是幫助識別已知用戶,驗證被請求的身份是否屬于發出請求的用戶。

• 特權訪問管理(PAM):當一個實體(人或機器)使用管理員賬戶或具有較高權限的憑證,在IT或數字系統中進行技術維護、更改或處理緊急故障(特權操作)時,就會發生特權訪問。PAM控制可以確保對所有相關用例中已授權目標系統的使用權限都是經過授權的,包括任何機制——如特權賬戶或憑證。

IAM與中國本土概念和周邊技術的關聯

4A和安全運維堡壘機(SMBH)是在中國廣泛采用的IAM概念和產品。

中國的企業機構一般采用4A概念,使用為符合企業風險和內部控制要求而設計的IAM產品。4A產品提供的集中式平臺,結合了IGA、AM和用戶認證的功能。

SMBH——在中國也叫做安全運維管理平臺——是IT或數字系統運維的安全入口。對于在中國運營的企業機構來說,SMBH是一個常用的工具,可以幫助企業機構更好地遵守安全等級保護制度(MLPS)2.0中規定的特權賬戶訪問管理和審計要求。

零信任網絡訪問(ZTNA)

安全和風險管理(SRM)領導者應了解IAM和ZTNA之間的依存關系,明確二者中哪一項,抑或是同時采用能更好地滿足用戶訪問應用的需求。ZTNA通常的定位是代替VPN。擁有可以提供可靠身份和身份驗證上下文的IAM工具是成功實施ZTNA的先決條件。SRM領導者應該優先考慮IAM,以提供身份認證上下文,特別是在具有眾多SaaS應用和機器身份的現代環境中。

制定“身份優先”的安全戰略及路線,以支持數字業務轉型

IAM戰略應被納入IAM項目群。IAM的定位應該是數字業務的推動者,而不僅是一個安全技術項目。它需要持續和長期的投資,而不能作為一次性項目來對待。負責IAM的SRM領導者應該讓利益相關者(包括IT部門以外的利益相關者)也參與進來,在符合業務優先事項和成果的前提下,定義“身份優先”的安全戰略和路線。圖二概述了IAM戰略規劃的基本步驟。

圖二:IAM戰略規劃流程

在當今分布式IT環境下構建敏捷的可組裝式IAM架構

中國的混合云采用趨勢,以及新的IT方法(如DevOps、容器化、無服務器計算和微服務架構)的盛行,為IAM帶來了新的挑戰。傳統的IAM架構和工具不夠靈活,無法支持不斷涌現的新興使用場景。中國的SRM領導者應該轉向一種可組裝的、敏捷的IAM架構,并重新調整IAM工具選擇的策略。以下兩個問題尤其值得重視:

• IAM工具應該部署在本地還是在云端?

• 如何選擇IAM工具來支持敏捷的可組裝式IAM架構

如果企業機構在IAM系統中用大量的定制化代碼支持復雜的IT環境,那么由于成本和遷移的復雜度,他們很難將所有現有的IAM基礎設施都換成現代化的基礎設施。相反,他們需要利用現有的IAM投資,同時在新用例的驅動下增加新的、更智能的、更敏捷的能力。重要的是要意識到,IAM系統正在發生重大變化。它們需要更好的可配置性和可組裝性能力,它們的設計要能跟上快速地變化和新的擴展,從而助力組織機構實現其數字化轉型。

關于Gartner

Gartner(紐約證券交易所代碼:IT)為高管及其團隊提供可執行的客觀性洞察。我們的專業指導和各類工具可以幫助企業機構在最關鍵的優先事項上實現更快、更明智的決策以及更出色的業績。欲了解更多信息,請訪問:http://www.gartner.com/cn。