本文來自微信公眾號安全牛,作者/守內安

根據ASRC(Asia Spam-message Research Center)研究中心與守內安的觀察,2022年第一季度,很多企業能明顯感覺到郵件威脅在增加,特別是以Emotet為代表的攻擊再度現身,迫使企業開始重新思考是否改變郵件保密數據的傳遞方式,并采取相應的保護措施。研究顯示,若企業只具備基礎的郵件防御能力,已無法對抗黑客不斷增強的進階攻擊。

以下是ASRC研究中心與守內安對2022年第一季度威脅郵件態勢的主要觀察。

Emotet再度現身,以加密惡意附件躲避防御偵測

Emotet的攻擊,使用了各種藏匿及混淆的手段,用以躲避防毒及網安防護軟件的檢測,其中,最重要的一個手段就是壓縮加密。過去,在傳輸附件前先壓縮加密數據,主要是為了保護保密文件在傳輸過程中不被中間人取得或窺探,現在,卻經常成為惡意軟件用以躲避安全軟件檢測的保護傘。

2021年11月,新的Emotet服務器和惡意軟件樣本出現,并通過電子郵件大量散播。Emotet的垃圾郵件攻擊行動所攜帶于郵件里的惡意Office文件多為xls、xlsx、xlsm、doc、docx、docm...,部分以zip加上密碼的方式,躲避信息安全防御的偵測。當收件者不慎執行惡意Office文件內的宏,Office文件內記錄的URL列表即會被嘗試下載,擴展名可能為.ocx文檔,但實為DLL的文檔。

較特別的是,用以隱匿惡意文件的連接,使用了多種手法躲避,例如:分別使用十六進制、八進制的方法,來存放遠程服務器的IP地址,進而讓Emotet下載第2階段的惡意軟件,現行的信息安全防護系統很可能無法察覺情況。

針對電商賬號的釣魚攻擊

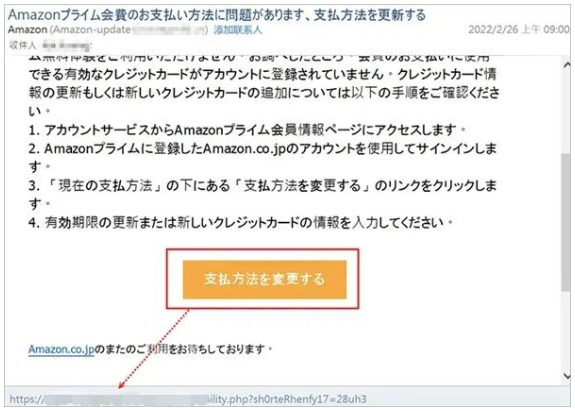

在3月份,研究人員觀察到針對特定電商的釣魚郵件,這些釣魚郵件主要詐騙目標為電商平臺的登入賬號密碼。在成功取得賬戶密碼后,除了能利用電商進行一些虛假交易外,賬號密碼也可能被拿到其他的社群、電商、電子郵件登入入口嘗試憑證填充(Credential Stuffing)攻擊。釣魚網站的域名都在近期申請,利用三或四級域名并將電商品牌關鍵詞包含在內,以獲取收件人進一步的信任。

示例圖1:利用三或四級域名讓收件者看到與電商相關的關鍵詞從而放下戒心

防范釣魚郵件教學的釣魚郵件

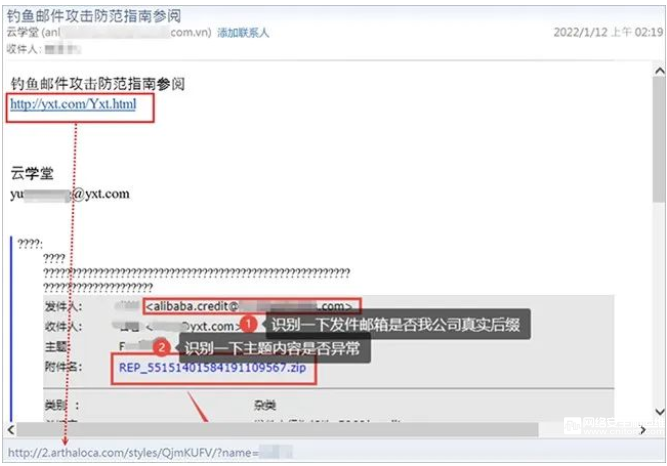

在這一季,研究人員還發現一個有趣的案例:教人防范釣魚郵件的教學,內容卻是帶有連接釣魚網站的釣魚郵件。不過,隨后這個釣魚頁面遭到停權。

示例圖2:貨真價實的釣魚郵件,內容卻為防范釣魚郵件的教學

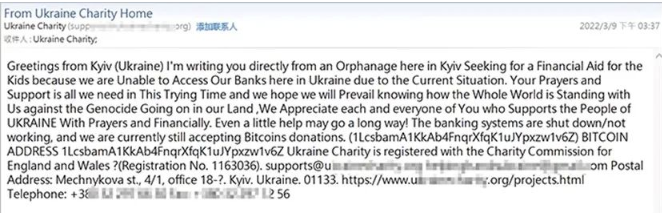

利用俄烏戰爭話題的詐騙郵件

廣受關注的時事新聞一直都是黑客愛用的工具。2022年2月24日烏俄戰爭爆發,從3月初開始有大量假借戰爭募捐名義的詐騙郵件四處流竄。與過去常見的419scam不同的是,詐騙郵件的內容提及由于戰爭的關系,銀行已經無法正常運營,因此募集的是加密貨幣,以比特幣為主。

示例圖3:假借戰爭募捐名義的詐騙郵件募捐的是加密貨幣

以附件ZIP加密的傳輸方式開始被廢除

以附件ZIP加密碼的信息安全防護方式簡稱為PPAP,一般指將電子郵件附件通過ZIP加密壓縮,再將可以解壓縮的密碼通過另一封郵件發給對方解密。PPAP的使用存在一些弊端:加密文件與密碼經常使用相同的通訊管道分次傳輸、長久使用固定密碼以及加密文件直接遭到攔截并被暴力破解等,這都說明了PPAP的使用并不安全。

以壓縮文件加密分享數據的方式雖然十分便利,但由于采用對稱加密,就不太容易抵擋暴力破解;再者,這樣的機制缺乏個人化認證識別,無法在審核層面確保發送文件以及查看文件的雙方安全性。對于企業來說,較安全的保密數據分享方式,還是要以非對稱式加密為加密方法,再搭配身份驗證及存取記錄才比較穩妥。

去年底至今年第一季度,日本有多個大型企業集團直接廢除PPAP的傳輸方式,并宣布接收外部郵件時,將會直接過濾帶有密碼的壓縮文件,這個決定恰與Emotet卷土重來的時間點不謀而合。