日前,軟件廠商Ivanti的《勒索軟件聚焦年終報告》表明,勒索軟件成為2021年增長最迅猛的網絡攻擊工具,這股勢頭會持續到2022年;勒索軟件漏洞在短短一年內猛增29%,通用漏洞披露(CVE)從223個增加到了288個;勒索軟件攻擊策劃者持續緊盯零日漏洞,執行供應鏈攻擊,微調漏洞鏈,搜索廢舊產品中的漏洞,以提高勒索軟件攻擊得逞機率,他們正在不遺余力地使勒索軟件武器化,同時使用漏洞鏈摧毀整條供應鏈。

勒索軟件武器化日益嚴峻

今年有7個新的APT團伙使用勒索軟件漏洞發動攻擊,現在全球共有40個APT團伙在使用勒索軟件。去年新增的勒索軟件家族旨在擴展勒索軟件即服務、漏洞利用即服務、Dropper即服務和木馬即服務平臺,通過平臺提供勒索軟件即服務的方法是勒索軟件團伙的最新動向之一。Ivanti在2018年至2020年間發現了125個勒索軟件家族,加上2021年的32個新家族,整體數量增加了25.6%,這157個勒索軟件家族利用288個漏洞實施攻擊活動。

研究發現,在這288個漏洞中,57%(164個)的勒索軟件漏洞有相應的公共漏洞利用代碼。其中,109個漏洞可以被遠程利用(遠程代碼執行)。可利用的漏洞還包括23個能夠提升權限的漏洞、13個可能導致拒絕服務攻擊的漏洞以及40個利用Web應用程序的漏洞。勒索軟件攻擊者正優先考慮將漏洞利用武器化。

圖1基于遠程代碼執行(RCE)的勒索軟件是增長迅猛的一類武器化勒索軟件

遠程漏洞在軟目標中尤為普遍,軟目標是網絡犯罪分子,特別是勒索軟件和APT團伙的最愛。去年對醫療保健行業、石油天然氣供應鏈、食品分銷商及其供應鏈、藥房和學校的攻擊凸顯了這種策略的流行程度。眾所周知,這幾個關鍵行業部門缺少網絡安全資金或具有專業知識的員工以進行威脅檢測和威懾,還常常使用至少一年未打補丁的系統,這就給網絡犯罪分子以可乘之機。

勒索軟件軍備競賽

網絡犯罪團伙在勒索軟件領域的軍備競賽,正升級為武器化的有效載荷、更狡猾的漏洞鏈方法,以及伺機尋找機會創建X即服務軟件。網絡安全供應商及其服務組織需要采用一種更有效的補丁管理方法,對付武器化的勒索軟件,然后確定每個端點的狀態。遺憾的是,勒索軟件團伙在這方面屢試不爽,他們研究長期存在的CVE并找到可利用的未修補漏洞。

比如說,Cring勒索軟件悄悄利用了Adobe ColdFusion 9中的兩個漏洞:CVE-2009-3960和CVE-2010-2861,該產品自2016年被標記為“報廢”以來一直未見改動。該團伙利用CVE-2010-2861潛入了一家基于服務的公司服務器,并使用CVE-2009-3960上傳web shell、Cobalt Strike的Beacon有效載荷,最后上傳了該勒索軟件的有效載荷。

Ivanti的研究發現,未打補丁的漏洞是2021年勒索軟件團伙最常利用的攻擊途徑。2020年有223個與勒索軟件相關的漏洞,2021年猛增29%,漏洞總數達到了288個CVE。這65個新增漏洞中超過30%被人在網上積極搜索,這表明重視和堵住這些漏洞的重要性。但許多組織在補丁管理上慢一拍,任由端點向日益狡猾的勒索軟件攻擊敞開大門。

在目前的288個勒索軟件CVE中,美國網絡安全和基礎設施安全局(CISA)、國土安全部(DHS)、聯邦調查局(FBI)、國家安全局(NSA)及其他安全機構已對其中66個發出了多次警告。這些警告傳達了為漏洞打補丁的緊迫性。CISA還發布了一項有約束力的指令,強制公共部門為一系列特定的漏洞打補丁,附有嚴格的截止日期。

圖2基于風險的漏洞策略

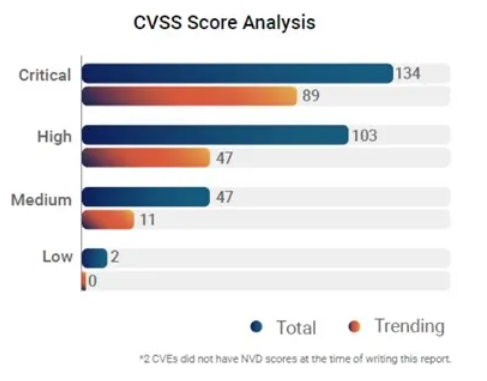

Ivanti安全產品高級副總裁Srinivas Mukkamala表示:“組織需要格外警惕,在為武器化漏洞打補丁方面不得拖延。這需要結合基于風險的漏洞優先級確定和自動補丁情報,以識別漏洞弱點,并確定優先級,然后加快應對。”基于風險的漏洞策略不僅僅需要關注NVD CVSS評分分析,還要全面、系統性地了解組織目前面臨的勒索軟件漏洞。