網絡威脅情報(CTI)是當下發展最快的網絡安全細分領域之一,不僅技術和產品在不斷更新和演進,方法論和理念也在迅速發展。

過去幾年,無論安全組織是否有專職人員,CTI一直被視為安全組織內的獨立支柱,它生成關于組織的各種威脅的報告。如今,CTI已經由一個獨立支柱逐漸進化為中心樞紐,為安全組織中的所有職能提供威脅相關的知識和優先級信息。值得注意的是:這種變化需要思維方式和方法的轉變。

CTI概念的轉變

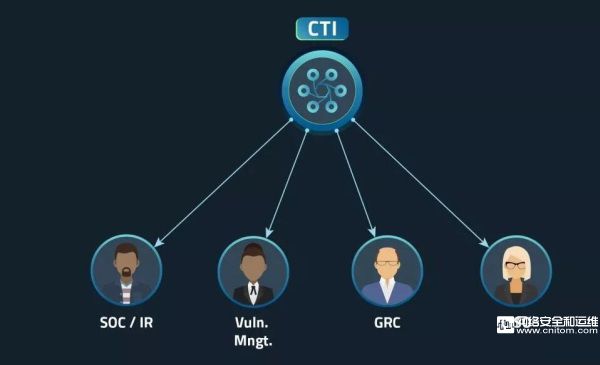

CISO的傳統模型及其在安全組織中的不同職能

威脅情報方法的最新發展正在顛覆傳統的概念。威脅情報不再是一個獨立的支柱,而是應該在每個安全設備、流程和決策事件中吸收和考慮的東西。因此,威脅情報從業者的任務不再是簡單地創建“威脅報告”,而是確保安全組織的每個部分都有效地利用威脅情報作為其日常檢測、響應任務的一部分,并進行全面的風險管理。

CTI工作流程的新趨勢

自動化——由于缺乏訓練有素的人力資源,組織正在其安全運營中實施更多的自動化。在SOAR技術的支持下,機器對機器的通信變得更加容易和主流。能夠自動的從組織的CTI工具中提取數據,并不斷將其輸入各種安全設備和安全流程,而無需人工干預。簡單來說,就是支持將CTI無縫、近實時地集成到各種安全設備,以及自動化決策過程中。

擴大對威脅情報的訪問——威脅情報供應商在使威脅情報民主化并使各種安全從業者易于在CTI解決方案上投入更多資金。例如,用于安全信息和事件管理(SIEM)的本機應用程序,助力其實現將威脅數據與內部日志,或將威脅上下文和風險分析注入瀏覽器的瀏覽器擴展中。以前,組織有大量威脅數據需要人工審核并采取行動;如今,組織則擁有無縫集成到安全設備中的可操作洞察能力。

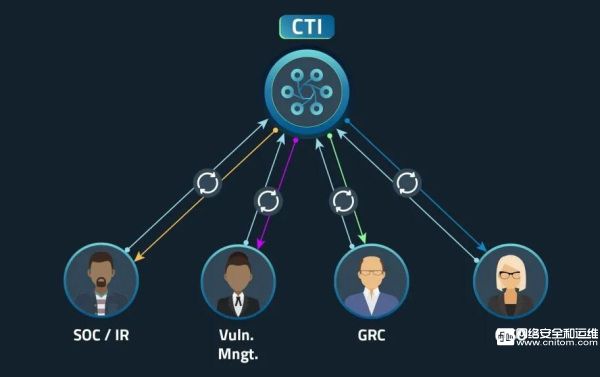

當今CISO的新模式以及威脅情報在支持其組織中的不同職能方面的作用

CTI從業者的新使命

CTI從業者的新使命是針對安全組織中的每個職能定制威脅情報,并使其成為該職能運營不可或缺的一部分。同時,他們還要學習新的軟技能,以確保能夠與安全組織中的其他職能部門協作。CTI從業者新擴展的思維方式和技能組合將包括:

與各種利益相關者建立密切的關系——如果內部客戶不知道如何使用威脅報告,那么發送威脅報告是不夠的。因此,為了實現CTI的使命,與各個利益相關者建立密切的關系非常重要,這樣CTI專家才能更好地了解他們的痛點和需求,并為他們量身定制最佳解決方案。

對公司戰略和運營有扎實的了解——CTI計劃成功的關鍵是相關性;如果沒有相關性,就會留下大量無法操作的威脅數據。CTI從業者只有在對公司業務、組織結構圖和戰略清晰的情況下,才能實現相關的CTI。這種清晰性使CTI從業者能夠意識到與每個功能相關的智能,并根據每個功能的需求進行定制。

對公司技術堆棧的深入理解——CTI角色不僅需要對業務的理解,還需要對IT基礎設施和架構有深入的技術理解。這些知識將使CTI專家能夠針對強加于公司技術堆棧的風險定制情報,并將支持制定將內部日志與外部威脅情報相關聯的計劃。

以下是威脅情報團隊需要實施的幾個流程示例,以便針對其他安全功能定制威脅情報,并使其成為其運營不可或缺的一部分:

第三方違規監控——了解最薄弱的環節可能是組織的第三方,因此及時檢測第三方違規變得越來越重要。CTI監控支持及早發現這些案例,并由IR團隊跟進,將風險降至最低。這方面的一個例子是監控勒索軟件團伙的泄漏站點,以查找屬于組織的從任何第三方泄漏的任何數據。

SOC事件分類——安全運營中心(SOC)的主要任務之一是識別網絡事件并快速決定緩解步驟。通過威脅情報信息對每個事件的指標(例如域和IP地址)進行分類,可以極大地改善這一點。威脅情報是對這些事件進行有效和高效分類的關鍵。這可以通過威脅情報瀏覽器擴展輕松實現,該擴展在SIEM中瀏覽時對IOC進行分類。

漏洞優先級流程——傳統的漏洞優先級流程依賴于CVSS分數和易受攻擊資產的嚴重程度。這將優先重點放在漏洞利用的影響上,而很少關注這些漏洞被利用的可能性。來自暗網的黑客聊天和安全研究人員的出版物有助于更好地了解威脅行為者實際上利用某個漏洞發起網絡攻擊的可能性。此概率因素是漏洞優先級排序過程中必不可少的缺失部分。

趨勢分析——CTI從業者可以訪問各種來源,使他們能夠監控網絡安全領域、其特定行業或公司持有的數據中的趨勢。這應該提供給領導層(不僅是安全領導層),以便對現有風險做出明智、敏捷的決策。

威脅情報和網絡安全知識共享——與“傳統”情報一樣,知識共享也可以成為網絡情報的主要力量倍增器。威脅情報團隊的目標應該是盡可能多地與其他安全團隊,尤其是他們工作的行業,建立盡可能多的外部合作。這些信息可以讓組織團隊和CISO從業者更好地了解與公司相關的威脅形勢。

雖然不斷發展的CTI模型使威脅情報實施變得更加復雜,因為包括了與不同功能的協作,但這種進化也使威脅情報比以往任何時候都更有價值和影響更大。網絡威脅情報正在迎來黃金時代。