現(xiàn)階段,全球范圍內(nèi)的網(wǎng)絡空間對抗加劇,網(wǎng)絡軍事化特征明顯,信息安全正面臨嚴峻的挑戰(zhàn),國家也愈發(fā)重視。今年網(wǎng)絡安全的紅藍對抗為人們安全觀念和意識的轉(zhuǎn)變帶來了契機,雖然企業(yè)安全防御技術(shù)爭論不休,但唯一不爭的共識是,企業(yè)能夠建立最好的安全防御體系的方式就是通過對抗演練來進行檢驗。

企業(yè)市場也不斷涌現(xiàn)紅藍對抗的建設需求,攻防演練得到企業(yè)的重視,攻擊視角能幫助防守團隊找到防守視角的盲點,企業(yè)級滲透測試服務的采購也成為企業(yè)安全團隊思考的問題。

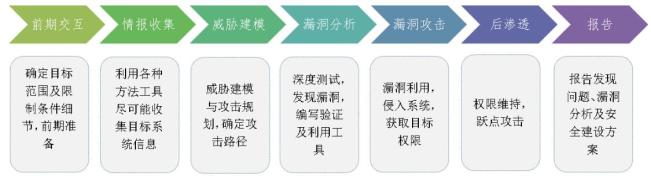

滲透測試服務標準

企業(yè)級滲透測試服務,是工程化的項目服務,具有完整的管理流程和標準化服務。盡管滲透測試的方法各不相同,但依然有一些標準化的方法體系規(guī)范,而對于企業(yè)內(nèi)部安全部門在提供安全測試服務時,依然有可取之處。

PTES(PenetrationTestingExecutionStandard)滲透測試執(zhí)行標準是安全業(yè)界在滲透測試技術(shù)領域中開發(fā)的一個新標準,也是普遍應用比較廣的事實標準,目標是在對滲透測試進行重新定義,新標準的核心理念是通過建立起進行滲透測試所要求的基本準則基線,來定義一次真正的滲透測試過程,已得到安全行業(yè)的廣泛認同。

完成更好的滲透測試

高價值的滲透測試活動涉及對現(xiàn)實世界中惡意攻擊者使用的技術(shù)進行建模、發(fā)現(xiàn)漏洞,并在一定受控環(huán)境下,根據(jù)提前精心設計的參與規(guī)則和協(xié)定的范圍,以專業(yè)、安全的方式利用這些漏洞。此過程有助于確定業(yè)務風險和可能受到攻擊的潛在影響,所有這些都旨在幫助企業(yè)組織改善其安全現(xiàn)狀。

以下是安全專家總結(jié)的滲透測試某些階段的提示,以幫助您在日常工作中提供更高的業(yè)務價值。可以成為安全部門在內(nèi)部提供標準化服務建設時的成熟小建議,同時也可以作為組織尋求企業(yè)級滲透測試服務的標準化要求。

1.前期交互:

前期溝通時使用話術(shù)模板來指導語音會話,以確定參與的范圍和規(guī)則。

對目標系統(tǒng)(MSSP、云提供商、ISP、共享托管環(huán)境、邊界路由器、DNS服務器等)進行獲取信息或進行操作時,請確保您獲得了任何第三方的測試書面許可。

在與目標系統(tǒng)方人員交流制定您的規(guī)則時討論同時使用黑盒與白盒測試,并指出白盒測試通常提供更詳細的結(jié)果、更安全,并提供更好的商業(yè)價值。

與目標系統(tǒng)人員討論他們在其環(huán)境中具有的特殊敏感的信息(例如PII),以及如何在不實際下載的情況下測試對其數(shù)據(jù)的訪問。考慮嘗試使用植入通用的樣本記錄來演示您的訪問權(quán)限,而不是實際的敏感數(shù)據(jù)。

每天與目標系統(tǒng)人員進行電話匯報,交流意見和經(jīng)驗教訓。如果每天太頻繁,可以考慮每周打2-3次電話。(每周留出1-2小時參加各種CTF比賽,保持你的技能熟練程度。這些比賽包括各大CTF網(wǎng)站提供的免費在線比賽或線下賽,以及其他類對抗比賽。)

2.情報偵察:

仔細考慮與第三方服務器和搜索的所有交互(謹慎使用),以確保您不會泄露有關(guān)目標的敏感信息或使用他們導致的違反保密協(xié)議。您可能需要考慮使用Tor網(wǎng)絡來模糊隱匿您與目標組織的關(guān)系。

使用谷歌語法搜尋目標網(wǎng)站上常見的辦公類文件,例如(或filetype:):

site:<TargetDomain>ext:doc|ext:docx|ext:xls|ext:xlsx|ext:pdf

記得搜集社交網(wǎng)站,QQ、微信朋友圈、知乎、微博、支付寶生活圈、抖音,安全從業(yè)者尤其喜歡安全圈子論壇及Facebook、Twitter,甚至暗網(wǎng)論壇,了解目標員工及其使用的技術(shù)。

使用Shodan的“net:”命令在目標網(wǎng)絡地址范圍內(nèi)尋找不尋?;蛴腥さ脑O備。此外,使用唯一的頁腳信息(例如目標web頁面上的常見版權(quán)通知)通過Shodan使用“html:”查找其他頁面(推薦FOFA和ZoomEye網(wǎng)絡空間搜索引擎)。

仔細檢查正在進行測試范圍中包含的所有IP地址是否屬于目標組織,并且無錯誤。使用whois和traceroute檢查地址是否有意義并且實際上屬于目標組織。

在公開的信息中,查找目標企業(yè)的長期以來的IT管理和信息安全管理員工,看看他們熟悉哪些技術(shù),包括防火墻、開發(fā)環(huán)境等等。

3.脆弱性分析:

掃描目標時,運行tcpdump之類的嗅探器,這樣可以持續(xù)驗證掃描器是否仍在正常運行。

雖然TCP445之類的開放端口通常表示目標為一臺Windows機器,但情況并非總是如此。目標可以是Samba守護進程,也可以是另一個基于smb的目標。

通過研究如何手動或通過Bash、PowerShell、Nmap腳本(NSE)或其他腳本檢查問題,驗證發(fā)現(xiàn)的漏洞。

將根據(jù)您已識別的漏洞來確定資產(chǎn)的重要程度,因為這有助于您分配優(yōu)先級并評估風險。

嘗試通過運行不同的探測工具(Nmap、Masscan、Nessus、OpenVAS、PocSuite)來排除誤報,以確認結(jié)果。

如果您本地正在使用虛擬機進行遠程攻擊,請將其配置為橋接網(wǎng)絡模式,以避免填充NAT表并確保反向shell連接可以成功返回給您。

4.密碼攻擊:

根據(jù)其網(wǎng)站上的文字信息創(chuàng)建一個針對目標組織微調(diào)的字典列表。

根據(jù)用戶的社交網(wǎng)絡檔案,創(chuàng)建一個針對用戶進行微調(diào)的字典列表。

當您使用字符規(guī)則成功破解密碼時,請將該密碼添加到字典中,以便對該滲透測試進行進一步的密碼攻擊。這樣,如果您遇到相同的密碼以不同的哈希格式出現(xiàn),則無需等待單詞爆破才能重新發(fā)現(xiàn)該密碼。

記住,可以使用各種技術(shù)收集密碼,包括通用密碼、社工庫、自動化猜測、破解、嗅探和擊鍵記錄。

對于密碼猜測,請始終考慮可能的帳戶鎖定策略,并試圖通過使用密碼噴射技術(shù)(大量帳戶和數(shù)量很少的密碼)來避免它。

一旦從目標中獲取密碼哈希值,就啟動密碼破解程序以嘗試破解確定此密碼。不要讓時間浪費流逝,請立即開始破解你已經(jīng)得到的哈希。

有時您不需要密碼進行身份驗證,因為只需使用哈希即可完成工作,例如針對Windows和SMB目標的傳遞哈希攻擊,以及存儲在某些網(wǎng)站的cookie中的密碼哈希值。

如果您的系統(tǒng)上有兼容的GPU,可考慮使用基于GPU的密碼破解工具,例如Hashcat,因為將獲得20-100倍的速度性能。

5.滲透測試:

在創(chuàng)建逃避反惡意軟件的免殺payload時,請不要將惡意樣本提交到在線掃描站點(例如virustotal.com)以檢查能否成功免殺,因為這可能會在分發(fā)新簽名更新時破壞您的有效載荷(被反惡意軟件查殺)。

設置一個命令或腳本,在攻擊時每隔幾秒檢查一次目標服務的可用性。這樣,如果目標崩潰了,你會很快注意到并且可以聯(lián)系目標系統(tǒng)人員一起嘗試重新啟動它。

構(gòu)建有效載荷Payload,以便它們與您建立反向連接shell,從而增加您通過“僅允許出站連接”的防火墻的機會。

對于您的有效payload,請使用可能允許從目標環(huán)境出站的協(xié)議,例如https(具有代理感知的有效載荷,如PowerShellEmpire、Metasploit和VeilFramwork中可用的模塊)或DNS(如DNScat工具)。

為了降低Windows目標系統(tǒng)和服務崩潰的幾率,一旦您獲得了管理員級別的憑證和SMB訪問權(quán)限,使用psexec或類似的Windows特性(WMIC,sc等)來讓它們運行代碼,而不是緩沖區(qū)溢出或相關(guān)的漏洞。

如果您的漏洞利用失敗,請仔細閱讀您的利用工具的輸出信息,以查看錯誤的位置。此外,運行諸如tcpdump之類的嗅探器,以查看它在建立連接、發(fā)送exploit載荷以及加載stager和stage之間的差別。如果你的stager工作正常但你的stage無法加載,那么你的反病毒逃避策略可能失敗了(MSF的payload分single、stager、stage三種)。

6.后滲透:

(1)當您獲得對目標計算機的訪問權(quán)限時,請不要過早使用它來掃描內(nèi)網(wǎng)更多目標,因為這會使您過早被檢測到。相反,應根據(jù)網(wǎng)絡活動發(fā)現(xiàn)其他潛在目標信息:

DNS緩存(Windows):c:\>ipconfig/displaydns

ARP緩存:arp-a

建立TCP連接:netstat-na

路由表:netstat-nr

(2)當您獲得對目標的訪問權(quán)限時,如果計算機上安裝了嗅探器(如tcpdump或Wireshark的tshark工具),則運行它以查找網(wǎng)絡流量以識別其他可能的目標計算機,以及包含敏感或有用信息的明文協(xié)議。

(3)即使沒有目標計算機上的root、system或admin權(quán)限,您仍然可以執(zhí)行非常有用的后滲透活動,包括獲取用戶列表,確定已安裝(可能是易受攻擊)的軟件以及在系統(tǒng)中進行操作。

(4)當你進入Windows系統(tǒng)時,尋找端口445(SMB)和3389(RDP)的STABLISHEDTCP連接,因為這些系統(tǒng)可能是很好的跳板機。使用如屬下列命令:

c:\>netstat-na|find“EST”|find“:445”

c:\>netstat-na|find“EST”|find“:3389”

(5)雖然它們對管理人員演示效果非常有用,但對打開攝像頭并從受感染的目標機器中捕獲音頻,要保持小心謹慎。只有獲得書面許可情況下才能進行這種的侵入性訪問,并由您的法律團隊進行審核,以確保符合當?shù)胤伞?/div>

7.編寫報告:

(1)通過IP地址(如果您擁有IPv4和IPv6)、域名(如果有)和MAC地址(特別是對于使用DHCP的受損客戶機)識別目標。

(2)不要等到滲透測試結(jié)束才開始編寫報告。相反,在滲透測試進行時隨時記錄編寫報告,每天留出時間寫一到三頁,你不但會寫出更好的報告,你的成果也會更好。

(3)在你的報告中添加截圖,以清楚地說明調(diào)查結(jié)果。用箭頭和圓圈標注截圖,指出插圖的重要點。

(4)如果想要為您的修復建議增加額外的價值,請考慮增加操作人員可以采取的易于落地的步驟,以驗證建議的修復是否到位,例如檢查補丁是否存在的命令。對于某些發(fā)現(xiàn)的問題,這可能很難做到,所以在這些情況下,建議重新測試給定的問題。

(5)在報告的每個部分為適當?shù)淖x者受眾撰寫不同結(jié)構(gòu)的報告:

執(zhí)行摘要應該適用于分配資源的決策者

應根據(jù)業(yè)務問題從技術(shù)角度撰寫調(diào)查結(jié)果

修復建議應充分考慮到運營團隊及其流程

熱詞搜索:

上一篇:2019年備受關(guān)注的5個IT系統(tǒng)災難恢復技術(shù)趨勢

下一篇:確保公共云安全有妙法

分享到:

收藏

收藏