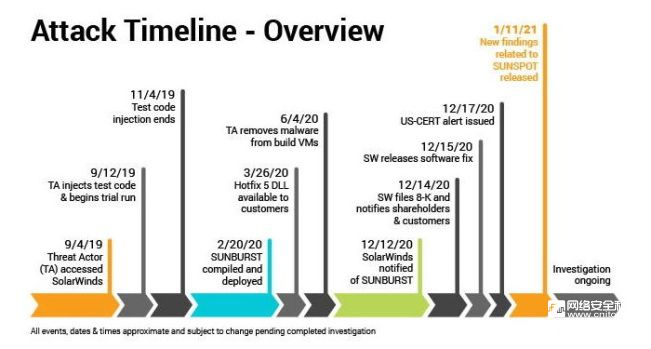

黑客攻擊時間線(圖自:SolarWinds)

CrowdStrike補充道:盡管Sunspot的痕跡剛被發(fā)現(xiàn),但它其實是黑客攻擊SolarWinds所使用的第一款惡意軟件,部署時間可追溯到首次侵入該公司內(nèi)部網(wǎng)絡的2019年9月。

攻擊者將惡意軟件植入到了SolarWinds的應用程序構建服務器上,且Sunspot有一個獨特的目的,即監(jiān)視該服務器的構建命令。

該服務器用于將功能封裝到應用程序,而SolarWinds的IT資源監(jiān)管平臺又被全球超過3.3萬個客戶所使用。

一旦檢測到構建命令,Sunspot就會用加載了Sunburst惡意軟件的文件、以無提示的方式來替換Orion應用程序內(nèi)的源代碼文件,從而導致Orion從源頭就被污染。

在感染了SolarWinds和Orion客戶的更新服務器之后,這些木馬最終被安裝到了許多客戶的內(nèi)部網(wǎng)絡中。

調(diào)查人員在許多企業(yè)和政府機構的內(nèi)部網(wǎng)絡內(nèi)找到了被激活的Sunburst惡意軟件,預計有大量受害者的數(shù)據(jù)被傳遞到了SolarWinds攻擊者的手中。

然后根據(jù)目標網(wǎng)絡的輕重程度,黑客有選擇地在某些系統(tǒng)上部署了功能更強大的Teardrop木馬后門,同時將風險過高、或不再需要的Sunburst惡意軟件從目標系統(tǒng)中移除。

即便如此,安全研究人員還是找到了有關第三款惡意軟件的蛛絲馬跡,而CrowdStrike的最新調(diào)查證實它就是Sunspot。