盡管當今許多的網絡攻擊都可以聯系到內部惡意人員或是外部威脅者的特權濫用、不受限的越權訪問有關,但仍有機構的安全計劃未對此類行為做出有效控制。

這也就是特權訪問管理(PAM)應發(fā)揮的地方,PAM是一組策略,用于保護、控制、監(jiān)視企業(yè)系統(tǒng)上的特權活動和會話,而不影響業(yè)務生產力。

如何有效的設計、構建并部署一套針對特權濫用的防御機制,可參考以下幾點建議:

01 構建網絡中特權訪問的可見性

發(fā)現并識別所有散落在網絡中的特權賬戶、密鑰、證書以及敏感文檔,將它們整合到一個中心位置,設置適當的權限和策略,定義誰可以在什么時間段內訪問它們中的什么內容。以此措施,構建起對關鍵數據訪問的控制與可見性——尤其是這些可能為惡意行為提供高風險后門的長期未使用、被遺忘/棄用的特權賬戶。

02 為特權訪問構建多層次的安全設置

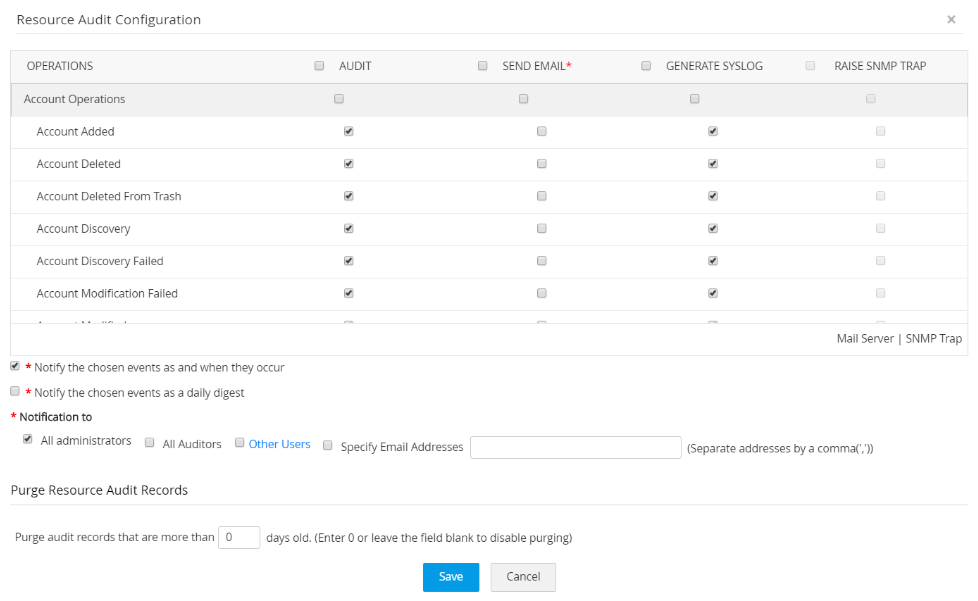

采用多重身份驗證,來驗證這些執(zhí)行特權活動的人員。更進一步,針對關鍵系統(tǒng)的訪問,設置必要的審核措施,并設置資源使用到期或完成侯,自動收回憑證并重置。通過這種強的訪問控制,攻擊者將難以通過非法途徑侵入,在網絡中肆意妄為,阻礙業(yè)務的正常運營。

03 采用簡化以及更快的工作流來提升業(yè)務生產力

支持特權用戶通過安全途徑遠程訪問關鍵系統(tǒng),而不必修改防火墻策略或是連接VPN,也不必記住大量復雜的密碼登錄過程。利用自動遠程登錄功能,使用戶可以在混合環(huán)境中單點登錄到所需的系統(tǒng)或應用程序。這種做法也可防止來自未知源的威脅,同時加快操作速度,提高生產力,更快的實現價值。

04 消除硬編碼來進一步壓縮被攻擊面

將DevOps自動化文件中硬編碼憑證,整合到一個中心位置,強制實施基于API以及自動化腳本的方式,從中心密碼存儲庫中獲取所需的憑證,以防止暴露高風險的密碼。實施密碼安全的最佳實踐,如密碼定期輪換、增加密碼復雜性,以大幅減少憑證被盜取或利用漏洞攻擊的風險。

05 加強特權會話的監(jiān)督和問責

記錄每個特權用戶的會話,并將其記錄為視頻,保存在一個安全、加密的數據庫中,以供將來審查。利用影子會話,實時監(jiān)督正在進行中的會話,即時中止并發(fā)起對可疑會話的調查。針對受信的內部特權人員以及第三方供應商啟用細粒度的特權會話錄制,有助于簡化治理,以及更佳的問責。

06 應對合規(guī)性以及安全策略審計

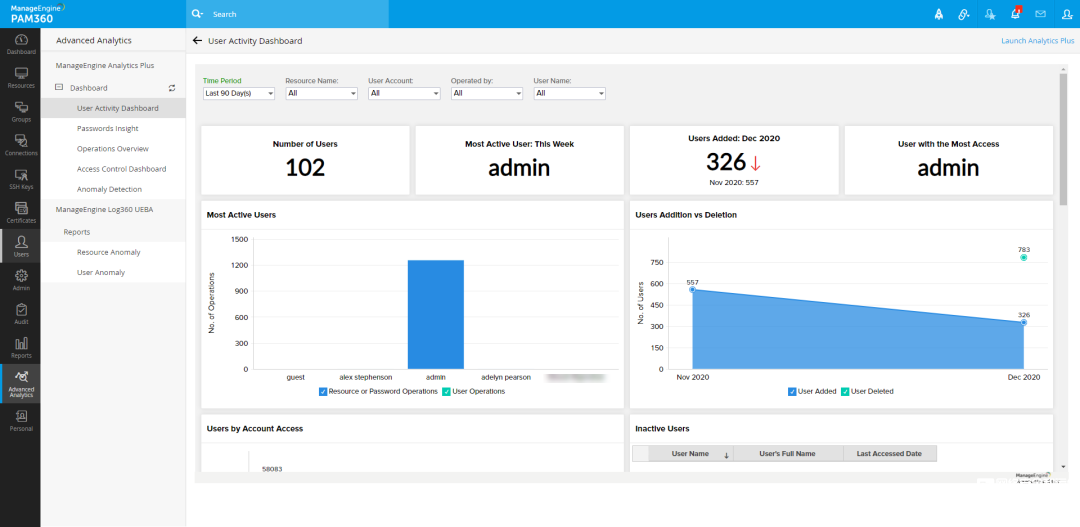

圖片

記錄并可下載所有關于特權憑證及其訪問的事件。許多法規(guī)合規(guī)性標準以及行業(yè)標準(如SOX、HIPAA、PCIDSS)都需要跟蹤、監(jiān)控對關鍵系統(tǒng)的訪問。通過集中化的合規(guī)性審計以及報表,您可以方便的向審計人員以及取證調查人員出具相關的安全控制數據。

采用AI、ML驅動的監(jiān)視功能,持續(xù)檢測異常以及可能有害的特權活動,并自動啟動緩解控制措施以防止損害加深。與SIEM以及安全掃描工具集成,以發(fā)現漏洞并及時執(zhí)行補救措施。將ITSM添加到應用組合中,簡化特權訪問的請求,提高變更以及資產管理的效率。將特權訪問數據與上述功能進行關聯和同步,從中央控制臺編排其工作流。

這樣,您可以在整個架構中實施特權訪問安全性,增強態(tài)勢感知能力,緩解安全孤島。

ManageEnginePAM360是一個全面的特權訪問管理解決方案,已經連續(xù)兩年入選Gartner特權訪問管理魔力象限,它能夠促進企業(yè)針對其IT基礎架構中的用戶、系統(tǒng)以及應用程序的訪問權限實施更為嚴格的控制和治理措施。