攻擊者將惡意行為與日常IT活動相結合,可避免暴露自己的身份,并在較長時間內不被發現。例如,大家通常想到的什么是最快和最常見的訪問計算機的方式?很明顯答案是登錄,但值得注意的是,竊取和使用合法憑證來獲取訪問權限是攻擊者最廣泛使用的手段之一。

攻擊者從服務器竊取用戶憑據的幾種方式

除了典型的暴力破解攻擊、網絡釣魚或肩膀沖浪密碼攻擊(它涉及從受害者的肩膀上偷看以獲取密碼或其他敏感數據)之外,還有其他竊取憑據的方法。例如,攻擊者可以從其存儲位置竊取或轉儲憑據。

讓我們看一下攻擊者使用的幾種憑據竊取手段

LSASS(本地安全機構子系統服務)中的轉儲憑據:LSASS是MicrosoftWindows操作系統中的一個進程,負責在系統上實施安全策略。它驗證登錄到Windows計算機或服務器的用戶,處理密碼更改并創建訪問令牌。

用戶登錄后,將生成各種憑據并將其存儲在內存中的本地安全授權子系統服務LSASS進程中,以便用戶不必在每次訪問系統資源時重復登錄。

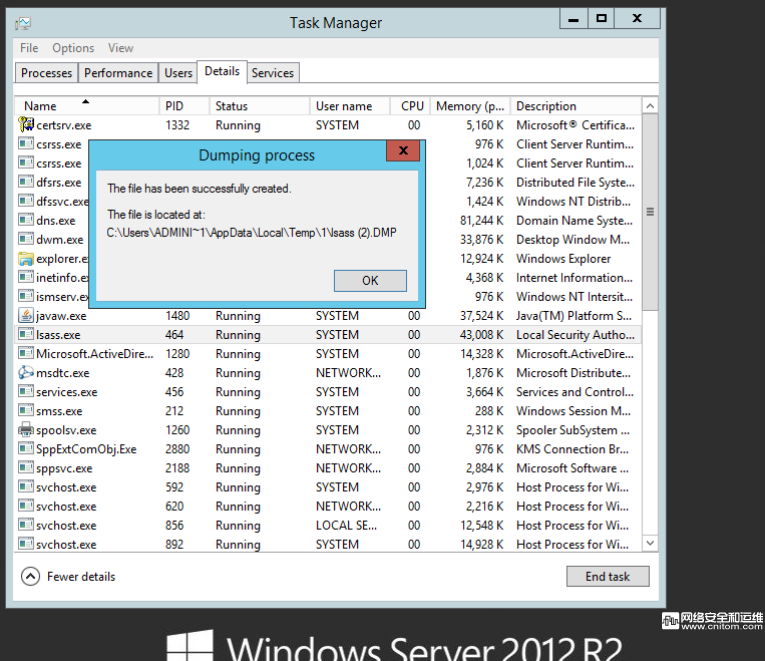

攻擊者按照以下三個簡單步驟就可以從內存中轉儲這些純文本憑據:

◇從LSASS進程創建內存轉儲

◇通過USB驅動器復制和提取內存轉儲或將其上傳到云盤◇使用免費的憑證轉儲工具(例如Mimikatz)從內存中抓取憑證

還有一個legacyprotocolWDDigest,用于對Windows中的用戶進行身份驗證。

但是,啟用以下注冊表項后,LSASS會將登錄用戶密碼的純文本副本保留在其內存中。

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigestmustbesetto'1']

◇攻擊者可以通過修改上面的注冊表項,以允許在LSASS中存儲即用型明文密碼。

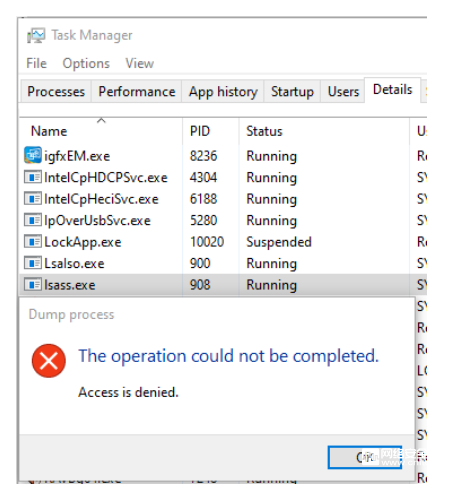

◇您可以通過將其運行為受保護的進程來防止對LSASS的此類攻擊。

◇要在保護模式下啟用LSASS,需要將注冊表項更新為1:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\RunAsPPL

一旦啟用保護模式,所有在LSASS上的憑證提取嘗試都將失敗。

但是,像我們前面提到的,憑據其實還存儲在Windows系統的其他不同區域,這意味著攻擊者還有其他機會。

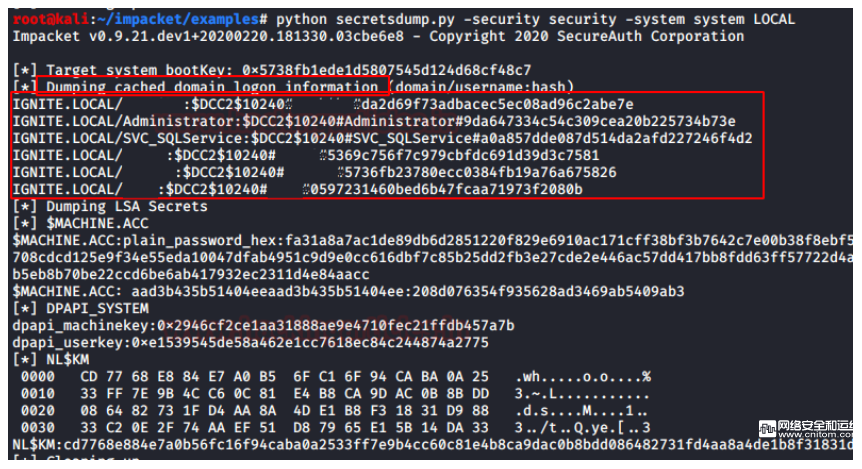

轉儲域緩存憑據

Windows還將用戶的登錄信息存儲在本地,包括域憑據+域授權信息,以便在無法訪問身份驗證服務時也可以登錄到系統,這稱為域緩存憑據(DCC-domaincachedcredentials),MSCACHE或MSCASH哈希。這些哈希存儲在Windows注冊表中。默認情況下,將存儲用戶的最后10個密碼哈希值。

由于這些哈希值可以從存儲在注冊表中的特定系統文件和安全文件中被提取,一旦攻擊者竊取到這些特殊文件,他們將可以輕而易舉地提取到純文本密碼。

ActiveDirectory域數據庫

通過竊取NTDS.dit文件(ActiveDirectory的數據庫),攻擊者可以提取每個用戶密碼哈希的副本,并可以冒充域中的任何用戶。但是由于NTDS.dit文件始終處于被使用狀態,因此無法復制或移動它。因此,攻擊者可以利用卷影復制服務(VSS-VolumeShadowCopyService)方法來竊取文件的中存儲的明文密碼。

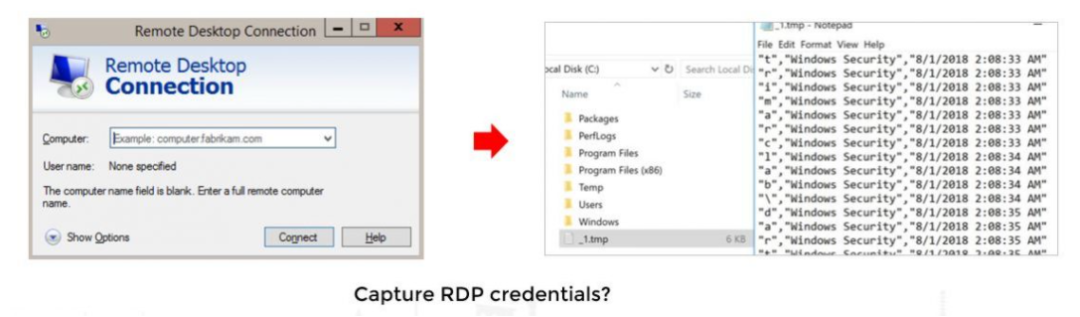

從剪貼板中提取密碼假設理想狀態下,您已經保護了每臺服務器避免憑證轉儲,攻擊者仍可以利用剪貼板中的內容提取密碼,因為有些用戶很可能會從一個安全位置(如密碼庫)復制了用戶名和密碼并粘貼到在他們的登錄屏幕上。

記錄鍵盤操作以提取憑證攻擊者通常在策略上將鍵盤記錄程序定位在組策略或注冊表的登錄腳本中。他們甚至可以創建計劃任務來記錄按鍵,以提取用戶通過按鍵輸入的信息。除憑據外,此鍵盤記錄程序還可以捕獲個人身份信息(PII),例如信用卡信息以及密碼、身份證號碼等。

與其他攻擊方式相比,憑據轉儲攻擊更快,更具破壞性,因為一旦攻擊者轉儲了您域中用戶的憑據,它們就可以冒充域中任何用戶,甚至您的特權用戶去執行一些非法活動。

因此,在所有終端上監視多個位置以檢測憑證轉儲嘗試是至關重要的。例如,Windows系統還在路徑AppData\Local\Google\Chrome\UserData\Default\LoginData中存儲一些常用的瀏覽器(如GoogleChrome)的加密憑據,而攻擊者可以使用一些免費的開源工具從該位置提取到一些重要憑據。

您可以通過訪問我們的IT安全攻擊介紹頁面,觀看模擬來了解有關Windows環境下各種憑據轉儲攻擊技術的更多信息。

如果您正在尋找可以檢測和減輕網絡中憑據轉儲嘗試的方案,歡迎了解卓豪的ManageEngineLog360全方位日志管理解決方案!