一、開篇

你是否還記得,某天登錄常用的網站或 APP 時,卻發現頁面一直加載,死活打不開?又或者正玩著游戲,突然頻繁掉線,團戰關鍵時刻 “掉鏈子”,氣得想摔手機?這背后很可能是數據中心遭受了 DDoS 攻擊。像 2018 年 GitHub 就遭到 Memcached DDoS 攻擊,攻擊高峰時,流量以每秒 1.3Tbps 的速率傳輸,數據包每秒達 1.269 億個,若不是有防護措施,服務器怕是得 “癱瘓” 許久;2016 年美國域名服務器管理機構遇襲,Twitter、亞馬遜等知名網站受牽連,大量用戶無法訪問,經濟損失近百億美元。這些案例都給我們敲響了警鐘,DDoS 攻擊隨時可能 “興風作浪”,讓企業業務陷入困境,所以做好防護至關重要。

二、認識 DDoS 攻擊

(一)攻擊原理

DDoS,全稱分布式拒絕服務攻擊(Distributed Denial of Service),是一種 “人海戰術” 式的網絡攻擊手段。攻擊者宛如一個 “邪惡指揮官”,通過入侵、控制大量聯網設備,將它們變成自己的 “傀儡機”。這些傀儡機分布在各個角落,數量成百上千甚至更多,隱藏在茫茫網絡之中。一旦攻擊者下達指令,傀儡機們就會同時向目標服務器發起 “請求風暴”,如同無數人同時擠向一扇窄門,服務器瞬間被海量請求淹沒。正常用戶的訪問請求被堵在門外,無法得到及時響應,因為服務器的帶寬、CPU、內存等資源都被傀儡機發送的垃圾請求耗盡,陷入 “癱瘓” 狀態,只能無奈地對合法請求 “拒之門外”。

(二)常見攻擊類型

SYN Flood 攻擊:這是 DDoS 攻擊中的 “老牌勁旅”。它巧妙利用 TCP 協議的三次握手過程,攻擊者向服務器發送大量帶有偽造源 IP 地址的 SYN 包,服務器收到后,按照協議回應 SYN + ACK 包,然后等待客戶端的 ACK 確認。可攻擊者根本不打算完成握手,服務器就一直傻傻地維持著這些半連接狀態,大量半連接占用內存資源,導致正常連接請求被 “擠兌”,最終服務器不堪重負,網絡服務癱瘓。比如,一些小型電商網站在促銷活動時,遭遇 SYN Flood 攻擊,大量訂單請求無法處理,交易中斷,損失慘重。

UDP Flood 攻擊:UDP 協議簡單直接,無需復雜的連接建立過程,這卻被攻擊者盯上。他們向目標系統瘋狂發送大量 UDP 數據包,就像對著一個狹小管道不停塞入雜物。目標網絡帶寬迅速被占滿,或者服務器忙于處理這些無效數據包,根本無暇顧及正常請求。像在線游戲服務器,若遭受 UDP Flood 攻擊,玩家操作指令無法及時上傳下達,游戲畫面卡頓、延遲,甚至直接掉線,游戲體驗極差。

CC 攻擊:全稱 Challenge Collapsar,也就是 HTTP Flood 攻擊。攻擊者偽裝成大量正常用戶,模擬真實的瀏覽行為,讓傀儡機頻繁向目標網站發送 HTTP 請求,重點攻擊那些消耗資源大的頁面,如搜索頁、登錄頁等。服務器被這些虛假請求 “迷惑”,消耗大量資源處理,導致真正用戶的訪問請求長時間得不到回應,網站訪問緩慢如蝸牛爬行,甚至徹底崩潰。例如,某熱門資訊網站被 CC 攻擊,新聞頁面加載半天出不來,讀者紛紛流失。

(三)攻擊的危害

服務中斷:這是最直觀的危害。不管是電商購物、社交聊天,還是在線辦公、視頻娛樂,一旦遭受 DDoS 攻擊,服務器 “罷工”,服務瞬間陷入停滯。用戶打不開網頁、登不上 APP,業務直接停擺,企業運營陷入混亂。

用戶流失:在這個講求用戶體驗的時代,服務一旦中斷或卡頓,用戶耐心有限,很快就會轉身投向競品懷抱。一次長時間的 DDoS 攻擊,可能讓企業辛苦積累的用戶大量流失,再想挽回可就難了。

經濟損失:服務中斷意味著交易無法完成,收入銳減。同時,為了應對攻擊、修復受損系統,企業還得投入額外的人力、物力、財力成本。像亞馬遜、谷歌這樣的巨頭,遭受大規模 DDoS 攻擊時,每分鐘損失都高達數十萬美元。

品牌受損:頻繁遭受攻擊、服務不穩定,會讓用戶對品牌產生不信任感。在社交媒體時代,負面口碑傳播迅速,品牌形象一旦抹黑,重建信任難如登天,后續的市場拓展、業務發展都會受阻。

三、防范措施

(一)網絡架構層面

1. 增加帶寬容量

面對 DDoS 攻擊,提升帶寬就像是給數據中心的 “大門” 拓寬道路。當攻擊流量如洪水般涌來時,更寬的帶寬能讓合法流量有更多 “通行空間”,分散攻擊流量的沖擊,避免服務器瞬間被 “堵死”。企業要依據自身業務規模、日常流量需求以及潛在的攻擊風險,合理規劃帶寬。比如一家中型電商企業,日常流量高峰時段帶寬占用 500Mbps,考慮到促銷活動可能引發的流量增長以及潛在攻擊,將帶寬提升至 2Gbps 甚至更高,就能在遭受攻擊時有一定的緩沖余地,保障關鍵業務如訂單提交、支付流程的基本順暢。

2. 負載均衡技術

負載均衡器宛如一位智能 “交通警察”,站在數據中心的入口,將外部流入的流量根據預設規則,巧妙、均衡地分配到多個服務器上。這既能減輕單臺服務器承受的壓力,避免單點過載,又能在部分服務器遭受攻擊時,讓其他服務器維持業務運轉。像騰訊云的負載均衡服務,能自動監測后端服務器狀態,將用戶請求均勻分發到健康服務器,確保業務連續性。對于社交平臺這種高并發場景,負載均衡可將海量用戶的登錄、消息發送等請求合理分配,即使某時段遭受 DDoS 攻擊,也能保障多數用戶正常交流互動。

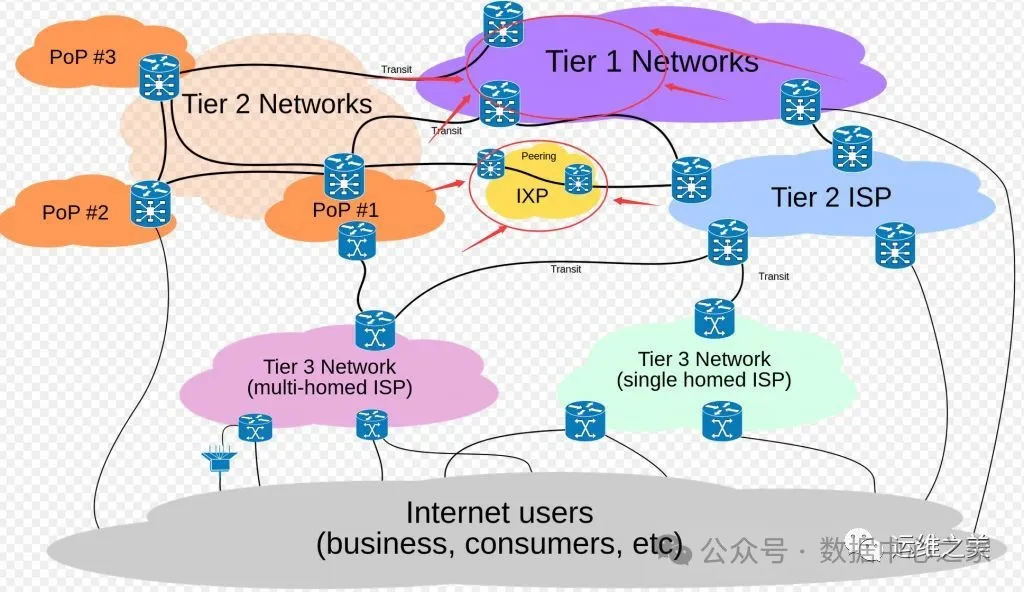

3. 分布式數據中心

把雞蛋放在多個籃子里,分散風險,這就是分布式數據中心的智慧。將數據中心分布在不同地理位置,地域上的間隔能有效避免單點故障。一旦某個數據中心遭受攻擊,其他中心可以迅速接管業務,維持服務不中斷,同時備份恢復也更高效。以阿里巴巴為例,其在全球多地設有數據中心,當一處遭遇 DDoS 攻擊,智能 DNS 系統會快速將流量切換到其他正常中心,保障淘寶、天貓等電商業務全球用戶的正常訪問,極大降低攻擊造成的損失。

(二)安全設備防護

1. 防火墻配置

防火墻如同數據中心的 “忠誠衛士”,依據精心設定的過濾規則,對進出網絡的流量進行嚴格審查。它能精準識別并果斷阻擋來自可疑 IP 地址、異常端口的惡意流量,筑起一道堅固防線。企業可根據過往遭受的攻擊特征、行業常見攻擊模式,定制防火墻規則。如限制特定 IP 段在短時間內的連接次數,阻止外部對內部敏感端口(如數據庫端口 3306)的非授權訪問,從源頭掐斷攻擊路徑。

2. 入侵檢測 / 防御系統(IDS/IPS)

IDS 如同敏銳的 “網絡偵探”,實時監測網絡中的一舉一動,一旦發現流量行為與正常模式偏離,如流量突然暴增、特定協議出現異常數據包,它會立刻拉響警報;IPS 則更進一步,不僅能檢測,還能主動出擊,在發現可疑攻擊時,直接阻斷連接,將威脅扼殺在搖籃。這兩者要及時更新特征庫,緊跟新型攻擊手段的步伐,像每周或每月定期更新,確保對層出不窮的 DDoS 攻擊變種保持識別和防御能力。

3. DDoS 防護硬件

專業的 DDoS 防護硬件是數據中心的 “重型武器”,擁有超強的流量清洗過濾本領。面對超大流量攻擊,它能迅速切入,精準識別并剝離惡意流量,將干凈的合法流量 “護送” 到服務器。對于金融機構這種對業務連續性要求極高、數據敏感度高的行業,專業防護硬件可確保網上銀行交易、資金轉賬等關鍵業務在攻擊風暴下穩如泰山,保護客戶資金安全與業務運轉。

(三)流量管理策略

1. 流量監測與分析

實時監測流量是應對 DDoS 攻擊的 “瞭望塔”。借助專業流量監測工具,像 SolarWinds、PRTG Network Monitor 等,全方位收集流量數據,從流量大小、流速變化、來源 IP 分布到協議類型占比。通過深度分析,識別流量異常。如正常業務時段,某 IP 段流量突然飆升,且來源分散、請求單一重復,大概率是 DDoS 攻擊前奏,為后續精準防御提供關鍵情報,以便提前調配資源、調整策略。

2. 流量清洗服務

當攻擊洶涌而至,流量清洗服務就成了 “救星”。專業安全公司,如阿里云、Cloudflare 等,提供的清洗服務利用先進算法與全球威脅情報,在靠近攻擊源或網絡邊緣處 “攔截” 流量,精準識別、過濾惡意數據包,將凈化后的流量送回數據中心。企業要提前與靠譜服務商簽約,明確服務啟動條件,如流量超過閾值的比例、持續時長等,確保攻擊來襲時能迅速響應,保障業務正常。

3. 限制異常流量

設置合理規則限制異常流量,是數據中心的 “自保” 手段。針對頻繁發起連接請求的 IP,短時間內訪問特定頁面超閾值次數的 IP,設置臨時封鎖,阻斷攻擊流量涌入,同時避免誤封正常用戶。像設置單個 IP 每分鐘最多 100 次登錄請求,超閾值封鎖 10 分鐘,既遏制暴力破解類攻擊,又保障正常用戶稍作等待后可重新訪問,防止資源被惡意耗盡。

(四)日常運維要點

1. 系統漏洞管理

系統漏洞是攻擊者眼中的 “破門鑰匙”,及時修復至關重要。定期對操作系統、應用程序全面掃描漏洞,像 Windows 系統用微軟官方工具,Linux 用 Nessus 等,發現后迅速安裝補丁。無論是操作系統內核漏洞,還是 Web 應用的 SQL 注入、XSS 漏洞,都可能被攻擊者利用發起 DDoS 攻擊前奏或協同攻擊,及時修復才能加固防線。

2. 賬號權限管理

合理設置賬號權限是數據中心的 “門禁管理”。遵循最小權限原則,員工僅授予工作必需權限,禁用或刪除離職員工、長期不活躍賬號,降低風險。采用多因素認證,如密碼 + 短信驗證碼、指紋識別 + 動態令牌,讓攻擊者即使竊取密碼,也難以突破多層認證,保障賬號安全,防止內部賬號被利用發起攻擊。

3. 應急響應預案

“未雨綢繆,有備無患”,制定詳細應急響應預案是應對 DDoS 攻擊的關鍵。預案涵蓋從攻擊檢測、通報流程到應急處理步驟,明確各部門職責,如運維負責技術對抗、客服安撫用戶、公關應對媒體。定期演練,模擬不同規模攻擊場景,檢驗預案可行性,根據演練結果優化,確保實戰時團隊協作順暢、應對高效。

四、云服務助力防護

在當今數字化浪潮下,云服務商成為企業對抗 DDoS 攻擊的強大盟友,它們手握諸多 “神器”,為數據中心保駕護航。

像亞馬遜 AWS 推出的 AWS Shield,分為 Standard 和 Advanced 兩個層級。Standard 面向所有 AWS 客戶免費開放,能自動阻擋多數常見的網絡與傳輸層 DDoS 攻擊,筑起基礎防線;Advanced 則針對復雜大型攻擊,提供額外檢測與緩解服務,還可近實時查看攻擊詳情,集成 AWS WAF,如同給服務器披上 “堅甲”。企業只需在 AWS 平臺簡單配置,就能開啟防護,省心省力。

微軟 Azure 的 Azure DDoS Standard 也毫不遜色,其利用全球網絡規模優勢,自動吸收、清理大容量攻擊流量,無論是 UDP 洪水、SYN 洪水等協議攻擊,還是針對應用層的 HTTP 協議沖突類攻擊,都能精準化解。操作上,創建 DDOS Plan,關聯虛擬網絡,后續平臺自動運行,還提供詳細攻擊報告,方便企業復盤分析。

還有 Cloudflare,全球網絡覆蓋 90 多個國家和地區,擁有 37Tbps 的超大網絡容量,在各數據中心都內置強大 DDoS 緩解功能。它的防護服務不計容量、不設上限,不管是小型高頻攻擊,還是超大型流量沖擊,都能穩穩 “扛住”。借助 Anycast 技術與分布式架構,能在攻擊源附近快速清洗流量,減少回源延遲,且僅對正常流量計費,性價比超高,企業接入后可輕松應對各類 DDoS “風暴”。

五、案例分析

(一)成功抵御案例

網宿科技:在 2021 年 11 月 16 日至之后的一段時間里,其邊緣計算平臺成功應對超 20 起 7 層 DDoS 攻擊。這些攻擊來勢洶洶,每次持續 1 - 10 小時不等,峰值高達每秒 700 萬次請求,總的攻擊請求數累計達到千億級別。能成功抵御,得益于其龐大數量的邊緣節點,它們作為首道屏障,極大分散了攻擊強度。即便面對動態內容的惡意請求,智能調度系統也能巧妙緩解源站壓力,確保系統平穩運行,有力保障客戶網站正常運作,業務未受大的沖擊。

微軟亞洲 Azure 服務器:微軟曾在其亞洲 Azure 服務器上遭遇創紀錄的 3.47Tbps DDoS 攻擊,攻擊源自全球約 1 萬個來源,采用多種攻擊方法組合,在端口 80 上進行 UDP 反射。不過,憑借自身強大的防護體系,Azure 在短短 15 分鐘內就成功化解危機。這背后是微軟長期對網絡安全的重視,不斷升級優化防護策略,投入大量資源研發智能檢測、快速響應技術,讓服務器在超強攻擊下依然堅如磐石,用戶業務幾乎未受干擾。

(二)防護不足受損案例

臺州某智能科技公司:2019 年 1 月,該公司的網頁服務器、游戲服務器等 20 余臺服務器,遭到不明 DDoS 攻擊 256 次。大量游戲玩家頻繁掉線,無法登錄,僅一臺服務器受影響的注冊用戶就流失近 2 萬人,經濟損失慘重。公司雖花費 5 萬多元購買防護包,卻因防護方案不精準、未針對自身業務特點優化,未能有效阻擋攻擊,服務器系統崩潰長達 1 小時 15 分,業務陷入長時間停滯,后續恢復運營也耗時費力。

支付寶旗下螞蟻金融公司:2020 年 10 月,遭到黑客 DDoS 攻擊,24 個 IP 受沖擊,峰值累計 5.84T。因攻擊流量遠超 IDC 內部防護能力,螞蟻金融公司不得不三次調用云堤海外黑洞服務,最終造成 6000 元資損。此次事件警示,即使巨頭企業,面對復雜多變、高強度的 DDoS 攻擊,稍有疏忽,防護體系存在短板,也會遭受損失。

從這些案例能看出,DDoS 攻擊不管對大企還是小企都一視同仁,關鍵在于防護是否到位。企業要汲取成功經驗,反思失敗教訓,依據自身業務特性、規模、風險承受力,全方位打造立體防護體系,才能在網絡浪潮中穩立潮頭,不懼攻擊。

六、總結

DDoS 攻擊猶如網絡世界的 “狂風暴雨”,隨時可能沖擊數據中心,讓企業業務陷入困境。但別怕,通過網絡架構優化、安全設備部署、流量精細管理、日常運維強化以及借助云服務等多方位 “防護傘”,我們能極大提升抵御能力。從成功與失敗案例中吸取經驗,依據自身業務特點定制防護策略,持續關注網絡安全動態,不斷更新防護手段。記住,DDoS 防護不是一勞永逸,而是動態持續過程。只有將防護落實到每個細節,才能讓數據中心在網絡浪潮中穩如泰山,業務一路 “乘風破浪”!